Les menaces de sécurité et les solutions de protection évoluent sans cesse. Depuis les premiers virus apparus dans les années 70, les vers, chevaux de Troie, botnets ou ransomwares ont transformé ce qui était une simple plaisanterie de hacker en une économie parallèle... Et un challenge continu obligeant les éditeurs de logiciels antivirus à redoubler d'efforts afin de protéger nos machines.

Comment en est-on arrivés là ? Remontons le temps pour retracer cette histoire !

Aux origines... une plaisanterie

1971 : l'arbre généalogique des malwares commence, pour la plupart des historiens, par une petite blague, le ver Creeper. Créé par Bob Thomas, il se limite à afficher un message : « I'm the creeper, catch me if you can ! » (littéralement : « je suis la plante grimpante, attrapez-moi si vous pouvez »). Précurseur, Creeper utilise déjà ce qu'on appelle encore ARPANET pour se propager. D'autres virus « poétiques » se développent, comme Elk Cloner en 1982. Jusqu'ici, tout va bien. L'idée est avant tout d'annoncer fièrement qu'on peut le faire, sans qu'il n'y ait aucun risque pour l'utilisateur.« Ça tourne mal »

Les choses prennent un tournant plus inquiétant en 1986 avec un des premiers chevaux de Troie, PC-Writer, qui se fait passer pour un programme légitime et efface tous les fichiers de l'ordinateur infecté... Deux ans plus tard, le ver Morris met à genoux le réseau ARPANET pendant 24 heures.En 1991, le virus Michelangelo est le premier à bénéficier d'une couverture médiatique. Ce dernier, conçu pour infecter le BIOS des machines (via DOS), se déclenche chaque 6 mars (date anniversaire de l'artiste de la Renaissance) afin de remplacer les premiers secteurs du disque principal par de zéros. Pas très sympa la tortue ninja.

L'empire contre-attaque

Les premiers antivirus, signés Norton ou McAfee apparaissent à la même époque. En fait d'antivirus, on pourrait plutôt les comparer à ce qu'on connaît aujourd'hui avec des outils de nettoyage comme Malwarebytes, qui scannent l'ordinateur à la recherche d'un virus connu, et l'éradiquent. Les définitions sont mises à jour, par disquette, tous les trimestres. On est encore très loin des signatures poussées par le cloud en quasi-temps réel.« T'as fait un scan antivirus ? »

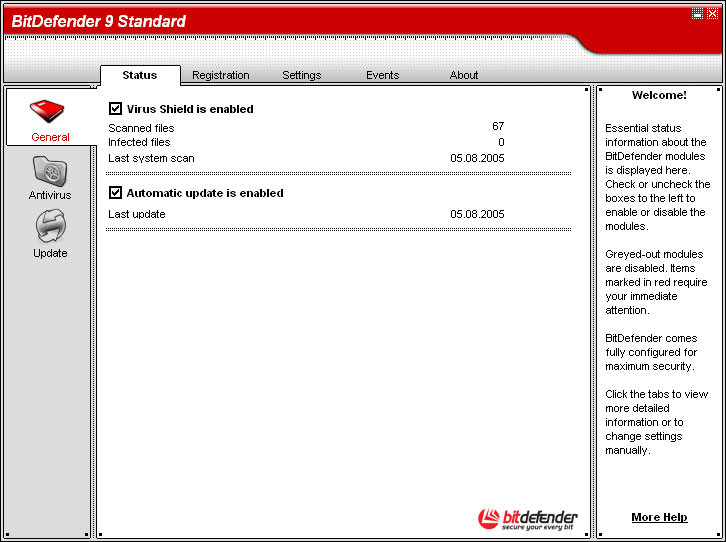

Parmi les précurseurs, on trouve McAfee et son VirusScan, G DATA, Solomon, Alwil (Avast) ou encore Avira. Norton Antivirus voit le jour en 1991, suivi au milieu des années 90 par de nouveaux acteurs d'Europe de l'Est, Kaspersky et BitDefender. A l'époque, « T'as fait un scan antivirus ? » est une phrase régulièrement employée, surtout après, "Vous avez essayé de l'éteindre et de le redémarrer ?".

Années 2000 : Windows sous le feu des menaces

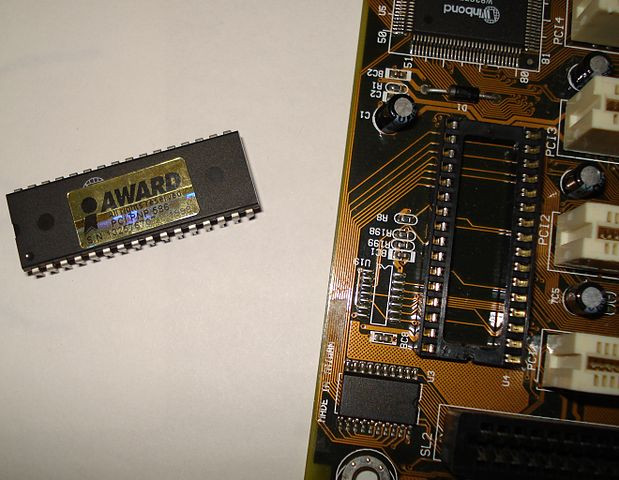

Avance rapide sur la fin des années 90 qui voit Internet se développer auprès du grand public. Windows et Internet Explorer dominent alors le marché de manière écrasante. L'hégémonie de cette évolution inévitable en fait malheureusement la cible d'attaques massives de logiciels malveillants, et va créer une onde de choc.C'est l'époque, par exemple, de CIH (également appelé Tchernobyl) en 1998. Ce virus avait le bon gout de tout simplement dézinguer le BIOS de l'ordinateur infecté à la date anniversaire de la catastrophe nucléaire du même nom. La seule solution pour récupérer son ordinateur sans changer de carte mère était donc de flasher la puce EEPROM (Electrically Erasable Programmable Read-Only Memory) sur un autre ordinateur ; en faisant un échange de puce à chaud donc. Simple. Basique.

On comprend mieux pourquoi les ingénieurs ont ensuite protégé les BIOS un tout petit peu mieux.

Des vers... et droit dans le mur

Après la mode des macro virus, la première partie de la décennie 2000 voit défiler les vers, qui se propagent d'une machine à l'autre en utilisant des scripts intégrés aux emails ou des vulnérabilités du système d'exploitation et/ou du navigateur web. Loveletter et son fameux mail « I love you », Code Red, Sasser ou Nimda font partie des plus « célèbres ».Code Red utilise la technique du « buffer overflow » (ou dépassement de tampon, c'est un peu moins classe en VF) qui consiste à surcharger le système en écrivant des données à l'extérieur du tampon qui leur est alloué. Une fois installé, le ver lance des attaques de déni de service sur des adresses IP fixes prédéterminées, dont celle de la Maison-Blanche. Sasser utilise des techniques similaires pour cibler, avec succès les serveurs de l'AFP, Delta Airlines, et plusieurs banques, assurances ou services de poste à travers le monde. Un joli bazar qui entraine des annulations et blocages en série.

Patchez, patchez, patchez !

Microsoft prend la mesure de l'ampleur des dégâts en 2001 et en tire une refonte totale de la sécurité de Windows XP, qui aboutira aux Service Pack 1 et 2, et au traditionnel Patch Tuesday.L'exploitation de vulnérabilités est et reste le vecteur d'infection le plus prisé par les auteurs de logiciels malveillants, face à des utilisateurs qui ne pensent pas à mettre à jour leur système d'exploitation, leur navigateur web ou les nombreux plug-ins qui peuvent être détournés, tels que Flash, Adobe Reader ou Java.

Vélocité ou sécurité

La protection des antivirus évolue parallèlement. Les logiciels de sécurité s'enrichissent d'une protection résidente, permettant de contrer les menaces en direct, à partir d'une base de signature, mais aussi de plus en plus via des mécanismes heuristiques ou d'analyse proactive. Plutôt que d'analyser des menaces déjà connues, l'idée est de repérer et bloquer les comportements suspects. Cette évolution a un coût en ressources, et c'est à cette époque qu'on commence à pester contre la lourdeur de certains logiciels.« C'est à ce moment que nait le concept de solutions "Internet Security" »

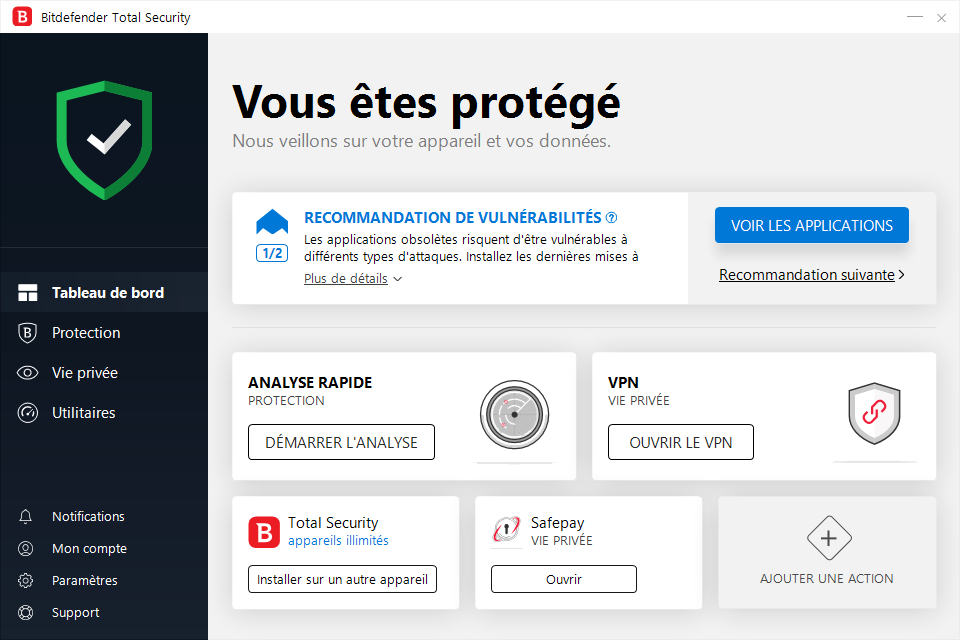

C'est un problème délicat à résoudre : d'un côté, la multiplicité des menaces incite à utiliser des solutions de sécurité de plus en plus complètes. C'est à ce moment que nait le concept de solutions "Internet Security" incluant, en plus de l'antivirus, un pare-feu, des solutions de contrôle parental ou encore des outils spécifiques pour protéger ses mots de passe ou ses données bancaires. De l'autre, les ressources des PC ne sont pas illimitées, et ces solutions peuvent mettre à genoux un ordinateur d'entrée de gamme.

Encore aujourd'hui, les utilisateurs sont divisés : certains préfèrent le confort d'une solution tout-en-un, et les autres, plus technophiles, souhaitent contrôler leur PC dans les moindres détails et composer eux-mêmes leur solution à partir de logiciels ciblés et spécifiques.

Cache-cache

Dans le jeu du chat et de la souris que se livrent développeurs de malwares et éditeurs de logiciels de sécurité, l'art du déguisement est une technique très prisée dans la deuxième moitié des années 2000. On assiste à une montée en puissance de chevaux de Troie, qui cachent un programme malveillant dans un logiciel apparemment sans risque, et de rootkits, des malwares furtifs qui parviennent à passer sous le radar des antivirus.« La version moderne des charlatans »

Profitant de la popularité des antivirus gratuits, dont le succès est du en partie à la mauvaise réputation acquise par certaines suites de sécurité "poids lourd", on commence aussi à voir apparaître de faux antivirus qui se dissimulent sous une interface imitant souvent celle des gratuits, et notamment du Windows Live OneCare de Microsoft.

Peu nocifs en fait, ils servent surtout un but : soutirer de l'argent à l'utilisateur avec un placebo. Le logiciel détecte des virus fictifs sur le disque de l'utilisateur, et bien entendu, la version gratuite ne permet pas de les supprimer. La version moderne des charlatans et leur potion magique.

Cash-cash

Il faut y voir une évolution de la motivation des « hackers » et des éditeurs de logiciels malveillants. Leur but n'est plus la plaisanterie ou le chaos, mais les bénéfices en arnaquant les utilisateurs, ou en prenant contrôle de leur machine pour diffuser du spam. En 2006 et 2009 respectivement, les botnets Zeus et Aurora causent des dégâts profonds, tandis que les menaces se politisent avec des attaques comme Stuxnet. Le ver qui cible des infrastructures nucléaires en Iran en 2010 est suspecté d'être l'œuvre conjointe des États-Unis et d'Israël. La cyber guerre est devenue réalité !Du côté des éditeurs d'antivirus, face à des menaces de plus en plus variées et de plus en plus nombreuses, on voit apparaître la tendance du cloud à partir de 2009.

Le recours à une infrastructure en ligne permet de libérer des ressources système, et de mettre chaque utilisateur à profit pour détecter de nouveaux logiciels malveillants grâce à un système de réputation en ligne. Une base « participative » qui abat déjà une partie du travail d'identification des fichiers. Les techniques d'analyse heuristique se perfectionnent en parallèle.

On voit notamment apparaître des solutions qui utilisent la virtualisation pour exécuter un fichier suspect dans un "bac à sable" isolé du système de l'utilisateur et décortiquer son comportement.

La tendance actuelle : Ransomwares et iOT

L'écosystème des menaces a considérablement changé plus de 40 ans après le premier virus. L'ère des attaques massives de vers est également révolue, alors que les petites frappes de multiples logiciels malveillants sont devenues la norme. Parmi les tendances des dernières années, on peut toutefois noter la montée en puissance des ransomwares, qui peuvent avoir un énorme impact.

Conçus pour extorquer de l'argent à l'utilisateur, le ransomware chiffre ses données personnelles et promet de les déchiffrer en l'échange d'une rançon. Que l'utilisateur paye ou pas n'a pas forcément d'incidence sur l'issue : la restauration est loin d'être systématique. Certains honorent leur "promesse", d'autres non.

CryptoLocker en 2014, et surtout WannaCry en 2017 se sont montrés particulièrement nocifs. Le dernier a immobilisé de nombreuses entreprises infectées. La seule solution efficace est la protection en amont des données utilisateur, en empêchant au préalable leur modification.

Connectés, oui. Sécurisés, non.

Autre star sinistre de ces dernières années, le botnet Mirai découvert en 2016 ciblait les objets connectés tels que les caméras de sécurité de certains fabricants, profitant de leurs vulnérabilités. La multiplication des objets dans la maison est un vecteur d'infection à ne pas sous-estimer. De plus en plus accessibles, ils proviennent de fournisseurs parfois peu fiables, et exécutent des micrologiciels au niveau de sécurité qui peut être très bas.Le préjudice, pour l'utilisateur, n'est pas directement perceptible. Le but de Mirai est essentiellement de lancer des attaques de déni de service sur les serveurs de nombreuses entreprises, dont l'incapacité à exercer leur activité peut, elle, avoir des répercussions indirectes sur l'utilisateur. Le botnet a ainsi perturbé l'usage de Netflix, Twitter, GitHub, Airbnb ou Reddit, en utilisant les ressources système de foyers qui peuvent être ses clients. Mais ce client ne fera pas forcément le rapprochement entre les deux.

La parade pour y remédier est la surveillance d'activités anormales sur le réseau, en passant notamment par une solution physique qui peut être intégrée au routeur ou proposé sous la forme d'une box dédiée comme la BitDefender Box. Ainsi, même les appareils qui ne peuvent pas embarquer de protection antivirus peuvent être protégés et leur trafic illégitime stoppé.

Et maintenant, on fait quoi ?

En plus de 40 ans, nous sommes donc passés d'un micro phénomène touchant uniquement des passionnés d'informatiques un peu farceurs à une industrie qui peut ralentir l'activité d'entreprises ou de services publics, confisquer les données d'utilisateurs ou détourner l'usage de leurs objets connectés.Ce serait franchement terrifiant si ce mouvement ne s'était pas heureusement accompagné d'une évolution en parallèle des solutions permettant de prévenir ou de remédier à ces attaques. Pas toujours en accord avec les besoins des utilisateurs, parfois créatrices d'autres problèmes de consommation de ressources système, ces solutions demeurent malgré tout un filet de sécurité nécessaire, notamment pour le grand public qui n'a pas forcément conscience des risques qu'il encourt.

La suite au prochain épisode !

Cet article vous est offert par Bitdefender.

Pour autant, comme expliqué dans notre charte, Bitdefender nous a laissé toute liberté dans le choix du sujet ainsi que dans son traitement.

Pour autant, comme expliqué dans notre charte, Bitdefender nous a laissé toute liberté dans le choix du sujet ainsi que dans son traitement.

ARTICLE SPONSORISÉ