Un récent rapport de près de 50 pages accuse les agents des services de renseignements chinois d'être à l'origine de plus d'une décennie de piratage à travers les États-Unis, l'Europe, la Russie et d'autres pays.

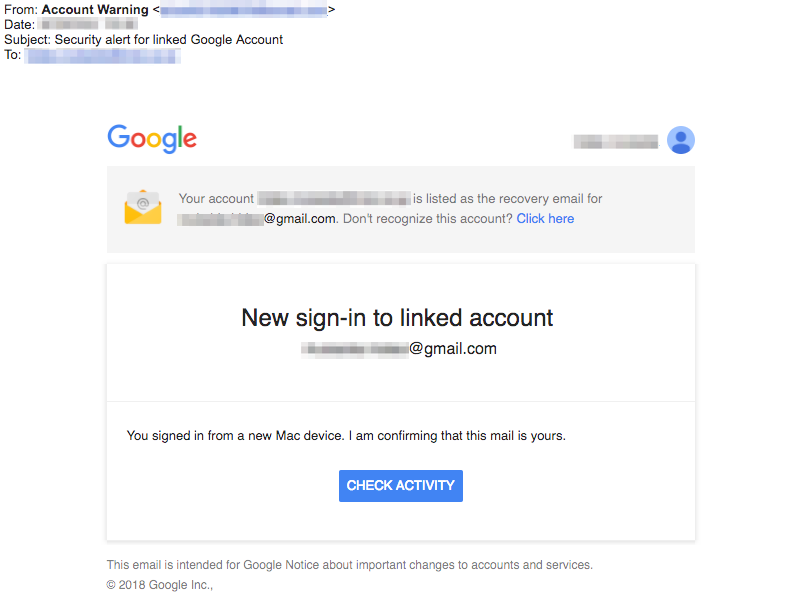

Une récente attaque ayant eu lieu en mars, réalisée par le biais d'une campagne d'hameçonnage (phishing) et censée aider à dérober des informations dans le but de se connecter à des comptes Office 365 et Gmail, a mis en lumière l'implication chinoise. Lors de ladite attaque, plusieurs erreurs de sécurité ont été commises par les cybercriminels, révélant ainsi leurs objectifs et leur localisation probable.

Une attaque mal camouflée

L'attaque en question, sous la forme d'une campagne d'hameçonnage, aurait duré 8 jours et touché 56 utilisateurs. Sur ces 56 personnes, 29 proviendraient du Japon et 15 des USA.Les pirates ont utilisé des méthodes de phishing et des processus automatisés pour accéder à des documents contenant des informations sur des réseaux internes d'entreprises, et rechercher des ports ouverts - à la recherche notamment d'accès à des services de stockage de fichiers ou à des clients Ethereum.

Les cybercriminels utilisent généralement divers moyens pour masquer leur adresses IP. Il semblerait toutefois que lors de cette récente attaque, plusieurs pirates aient oublié de le faire. Ils ont donc été localisés, via le réseau China Unicom Beijing, dans le district de Xicheng.

Toutes les attaques seraient liées

GREF, Axiom, PassCV, BARIUM... Plusieurs noms avaient été donnés à ces groupements de pirates au fil des ans. La plupart des entreprises de sécurité qui s'intéressaient alors à eux pensaient que tous ces groupes étaient différents et non affiliés.Selon le récent rapport publié, et à la lumière des dernières informations recueillies au cours de cette dernière attaque, il semblerait finalement que tous soient l'œuvre de l'appareil de renseignement chinois, désormais baptisée « Winnti Umbrella » par les chercheurs. Le groupement agirait sur internet depuis 2007.

Une décennie de cybercriminalité

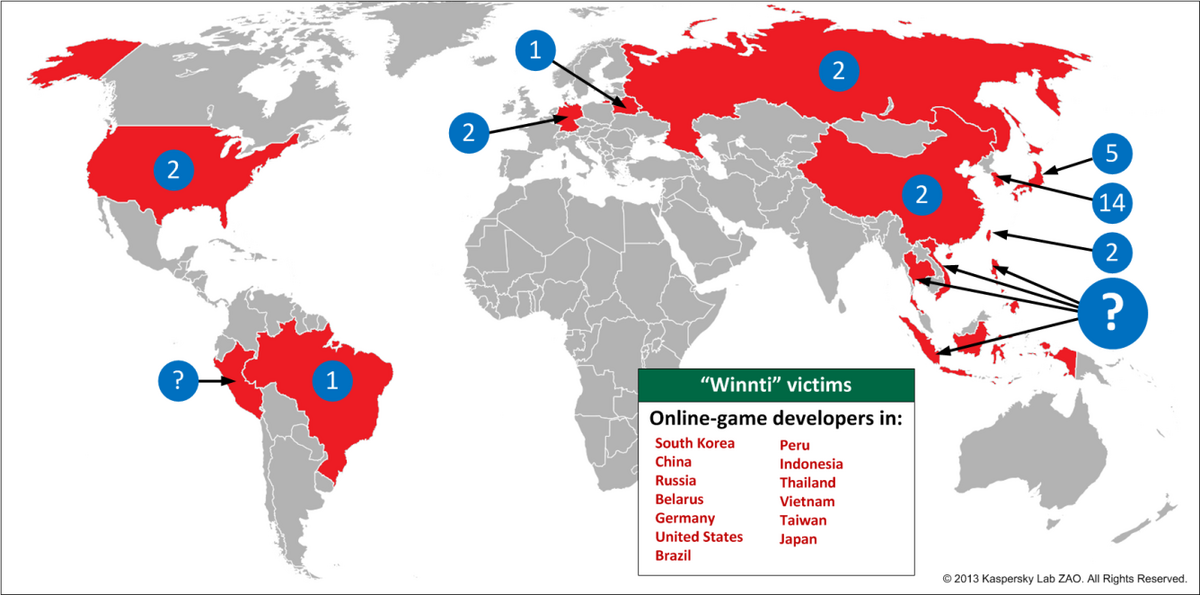

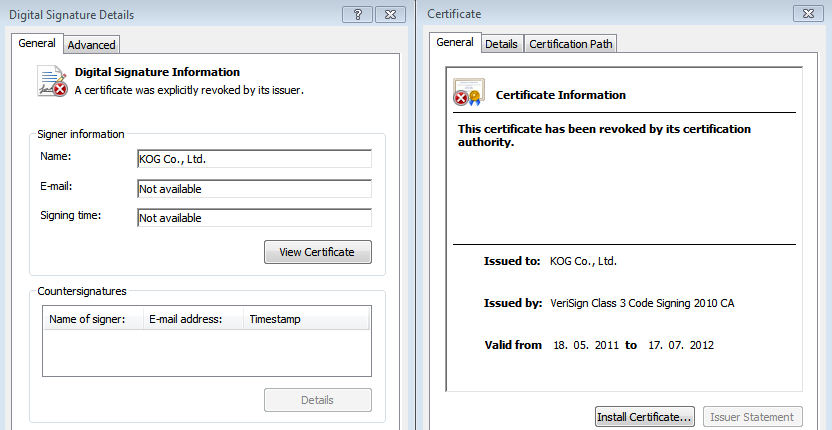

En 2013, la société d'antivirus Kaspersky Lab signalait des pirates utilisant des ordinateurs dont la configuration était en chinois et en coréen. À l'époque, les pirates avaient utilisé une porte dérobée appelée « Winnti » pour infiltrer plus d'une trentaine de sociétés de jeux vidéo en ligne et voler leurs certificats numériques. Les certificats avaient ensuite été utilisés pour signer des logiciels malveillants exploités contre diverses industries et des militants politiques.La même année, Symantec faisait état d'un groupe de pirates à l'époque baptisé « Hidden Linx » et accusé d'être à l'origine de plus d'une centaine d'attaques informatiques contre autant d'organisations, dont l'attaque de 2012 ayant permis de dérober la clé crypto de Bit9 et d'infecter au moins trois des clients de la société de sécurité.

Quelques années plus tard, c'est au tour de Trend Micro, Citizen Lab, Novetta, Cylance ou encore ProtectWise de publier des rapports sur les campagnes de « Winnti Umbrella » - dont celle ayant touché Google et 34 autres entreprises en 2010. L'une d'elles portait sur les nombreuses violations de réseaux, dont celle ayant eu lieu en 2010 et qui avait à l'époque touché Google et 34 autres entreprises.

Un rapport accablant

Pour Protect Wise, l'objectif de ce rapport est de « rendre public les liens qui existaient auparavant entre un certain nombre d'opérations de piratage et les services de renseignements de l'État chinois ». L'agence de sécurité déclare ainsi que « ces opérations et les groupes qui les exécutent sont tous liés à Winnti Umbrella et opèrent tous sous l'appareil de renseignement de l'État chinois ».Les auteurs du rapport précisent : « Le présent rapport contient des détails sur des attaques contre des organisations jusque-là inconnues et sur la façon dont ces attaques sont liées à l'évolution de l'appareil de renseignement chinois au cours de la dernière décennie. Sur la base de nos conclusions, il s'avère que les attaques contre les petites entreprises ont pour objectif de trouver et d'exfiltrer les certificats de signature de code, qui sont ensuite utilisés pour signer les logiciels malveillants envoyés lors des attaques contre des cibles de plus grande valeur. »

Le rapport précise également que « Winnti Umbrella » utiliserait le plus souvent l'hameçonnage pour accéder au réseau de leur cible avant d'y créer une porte dérobée. Les auteurs du rapport précisent également que, plus récemment, les pirates auraient utilisé une technique d'intrusion « off the land » permettant de créer et de maintenir un accès normalement non autorisé au système de la cible. Les chercheurs précisent également que les attaques s'appuieraient souvent sur le cryptage TLS afin de dissimuler la propagation des logiciels malveillants.

Plus inquiétant encore, Kaspersky Lab rapportait en août 2017 que les outils de gestion de réseau édités par NetSarang avaient été secrètement « empoisonnés » par une porte dérobée qui donnait aux attaquants un contrôle total sur les serveurs clients. Cette backdoor, que Kaspersky Lab avait alors surnommée ShadowPad, avait des similitudes avec la porte arrière Winnti ainsi qu'un autre logiciel malveillant nommé PlugX.

Sources : Ars Technica, 401TRG, Kaspersky Lab.