Nous allons voir dans cet article comment mieux connaître ces programmes qui peuvent être dévastateur et surtout étudier quelques techniques simples pour s'en protéger... Sans sombrer dans la paranoïa.

Définitions et concepts

- Qu'est ce qu'un virus ?Un virus est un programme informatique qui sait se propager de manière autonome de machine en machine et de fichiers en fichiers.

- Qu'est ce qu'un trojan ?

Un trojan, ou cheval de troie ou encore troyen, est un programme informatique qui s'installe en se masquant dans un autre programme sain. Il ne se reproduit généralement pas et sert de base (serveur) afin de permettre des intrusions sur une machine. Le nombre de trojans est aussi impressionnant que la variété des actions qu'ils permettent. Certains ouvrent simplement un accès aux fichiers de la machine infestée, d'autres permettent une interaction complète avec celle-ci de la même manière que si l'intrus se trouvait devant-elle.

- Qu'est ce qu'un virus worm ?

C'est un virus particulier qui se reproduit par le biais d'Internet. Il utilise en général le courrier électronique pour se reproduire de machine en machine.

- Qu'est ce qu'un Port ?

Un port est une "porte virtuelle" sur une machine connectée à un réseau. C'est par cette "porte" que transitent les informations échangées par le réseau. Il est possible d'ouvrir les ports n°1 à 65536. Certains ports sont quasi attitrés à certains services (exemple : le port 80 est utilisé pour surfer sur Internet (port http), le port 21 est utilisé pour le téléchargement (port FTP) et les ports 110 et 25 sont utilisés respectivement pour la réception et l'envoie d'email par un serveur POP).

Le terme "Hacker" signifie textuellement "hacheur de code", il désigne initialement un programmeur qui tente de dénicher dans des programmes les bugs cachés. Ce terme a maintenant été dévié de sa signification initiale et on trouvera toujours derrière celui-ci une personne qui, animée par la passion, recherche les failles d'un système (et qui est donc quelqu'un de très respectable) mais aussi celui qui tente par là de s'introduire dans un système (un ordinateur) de manière illicite ou bien sans que le propriétaire n'en aie donné l'accès (c'est ce que l'on pourrait appeler le "coté obscure de la force"). Par extension, le "hacking" désigne la discipline qui consiste rechercher les failles d'un système.

- Pourquoi les virus et les trojans existent-ils ?

Les deux principales raisons de l'existence de ces programmes informatiques sont le profit et la renommée. En effet, certaines personnes apprécient que les principaux médias de la planète relayent les exploits d'un virus de leur création (chacun son truc......). Plusieurs rumeurs ont également courru sur le fait que certaines sociétés de création d'anti-virus seraient en relation avec les créateurs de virus. En effet, sans virus, l'utilité d'un anti-virus est des plus réduites, rien de tel qu'un virus dévastateur pour "booster" les ventes d'anti-virus. Les trojans, quand à eux, peuvent permettre à des sociétés d'acquérir des données confidentielles sur leur concurrents. Pour finir, nombre sont les utilisateurs de trojans qui ne les utilisent que pour "faire une bonne blague à un pôte".

Le grand principe : se diffuser

Un virus ou un trojan n'a que peu d'intérêt s'il reste sur la machine de son créateur. De tout temps, ceux-ci ont cherché les failles des systèmes afin de permettre la plus large diffusion de leur création.

Les développeurs de logiciels et de systèmes d'exploitation faisant (normalement) bien leur travail, lorsque vous venez d'installer une machine, il est censé être impossible à quiconque d'y pénétrer. Le travail des créateurs de virus ou de trojan consiste donc à chercher les failles qui vont permettrent l'intrusion. Celles-ci peuvent provenir d'une négligeance de l'éditeur du système d'exploitation ou de certains logiciels sensibles ou bien tout simplement de celle de l'utilisateur.

Trous de sécurité et négligeance

Il est parfois difficile de déterminer si une possibilité d'intrusion provient d'un trou de sécurité ou d'une négligeance (mauvaise connaissance) de l'utilisateur.

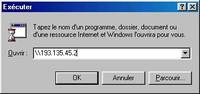

\adresse_ip_de_la_machine_de_votre_ami (ex : \195.236.14.125). Après une vingtaine de secondes, un explorateur Windows devrait s'ouvrir vous donnant accès à cette machine. Il y a bien une possibilité de protéger ce partage par mot de passe mais, pour simplifier l'utilisation du PC, rare sont ceux qui en mettent un.

Les extensions étant masquées par défaut, lorsqu'un utilisateur recevait un fichier, ne connaissant pas sa nature, il l'exécutait et pouvait de ce fait se retrouver infesté.

Une autre subtilité des worms, toujours en exploitant cette particularité des extensions masquées, consiste à prendre un nom du type nom_du_fichier.zip.exe ou nom_du_fichier.jpg.exe. Windows masquant les extensions, le fichier apparaît pour le destinataire de l'email comme s'appelant nom_du_fichier.zip ou nom_du_fichier.jpg (l'extension étant par définition le dernier tronçon du fichier après le dernier point). L'utilisateur pensant avoir affaire à une image ou à un fichier .zip (tous les deux complètement innoffensifs) l'exécutait et se retrouvait infesté.

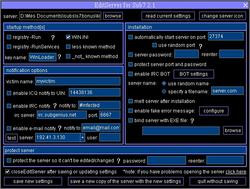

Les trojans : de Back Orifice à Subseven

Les connections ADSL se multiplient et pénêtrer dans la machine d'un autre devient un jeu à la mode. Il y a deux ans un groupe intitulé "Cult of the Dead Cow" présentait au DEFCON (le rendez-vous mondial des hackers) leur programme nommé "Back Orifice" comme un "Outil d'administration à distance". Ce programme composé de deux parties: un "serveur" qui devait prendre place sur la machine à "administrer" et un "client" qui permettait d'interragir avec le serveur pour piloter la machine en question. Cet outil a ouvert à "Monsieur tout le monde" les portes du hacking. Il est en effet simple avec Back Orifice de créer son propre serveur, de l'envoyer à un ami et de s'y connecter pour lui "faire une bonne blague".En utilisant Back Orifice, il était ainsi possible d'obtenir la liste des mots de passe de la machine serveur, d'enregistrer les touches saisies par l'utilisateur, d'accéder à ses fichiers et même de visualiser en temps réel son écran (comme si vous étiez devant).

Back Orifice a beaucoup fait parler de lui et certains diront que c'est un trojan (les anti-virus le détectent comme tel), d'autres vous diront que c'est un concurrent gratuit et léger de "PC Anywhere", le logiciel de prise de contrôle à distance payant de .

Du côté du client (l'interface qui permet de piloter la machine infestée), une foule d'options permet de faire à peu près ce que l'on veut. Cela va des options "sérieuses" (accéder aux fichiers et aux mots de passe), activer un serveur FTP ou HTTP, accéder au presse-papier, tuer des applications en cours, etc.) aux application "fun" (ouvrir et fermer le lecteur de CD-Rom, inverser les boutons de la souris, inverser l'écran, modifier la résolution, masquer des boutons de Windows, imprimer du texte, et même capturer des images par le biais de la webcam).

SUS à l'infection

Il existe quelques symptômes qui permettent de soupçonner une infection, la première concerne (forcément) le ralentissement de la connexion Internet. En effet, le "hacker" utilisant celle-ci pour faire sa "besogne", le débit qu'il vous reste en est diminué d'autant. Des "attitudes" bizarres de votre machine peuvent également vous mettre la puce à l'oreille (bouton de souris inversés, lecteur de CD-Rom qui s'ouvre tout seul, fichier sonore lancé tout seul et plus généralement toute action qui se lance subitement sans votre intervention).

Mieux encore, l'outil "Startup Manager" affiche également les applications qui se lancent au démarrage mais permet de les désactiver temporairement (afin d'être certain que ce n'est pas une application qui vous est indispensable).

Les dernières versions de Subseven (le trojan le plus avané à ce jour) proposent des méthodes nouvelles pour se lancer au démarrage de Windows. Si vous êtes infesté par un subseven et qu'il se lance au démarrage en utilisant celles-ci, vous ne trouverez aucun processus suspect grâce à Startup Manager.

Il va falloir utiliser le petit logiciel "Wintop" qui permet de visualiser TOUS les process (programmes) qui tournent sur votre machine. En effet, Subseven, et la plupart des autres trojans, n'apparaissent pas dans la liste des tâches de Windows (lorsque vous appuyez sur Ctrl+Alt+Supp). Wintop, lui, affiche TOUS les processus en cours, il permet donc avec un peu de patience et en recoupant les informations de trouver un trojan.

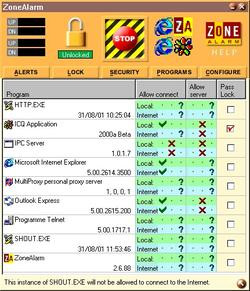

Le logiciel gratuit "Zone Alarm" peut également vous aider à détecter du traffic sur un port suspect. Faites toutefois attention de ne pas confondre trafic suspect et trafic tout court, en effet, des logiciels, tout ce qu'il y a de plus sains peuvent ouvrir des ports de votre machine (jeu en réseau, chat...).

Les règles simples pour éviter toute contamination

1 - Désactiver le masquage des extensions de fichiers, de cette manière vous savez quel type de fichier vous ouvrez. Plutôt que de cacher ce que vous ne comprenez pas, essayez plutôt de comprendre le fonctionnement des extensions. Vous trouverez sur le site suivant une description de plus de 4200 extentensions de fichiers différentes.

2 - Ne jamais lancer(exécuter) un fichier reçu par mail, même provenant d'un ami, et possédant une extension autre que .jpg, .bmp, .tif, .gif, .mpg, .doc (avec la réserve d'avoir une version de Word supérieure ou égale à 97 et en désactivant les macros s'il y en a), .xls (même remarque que précédemment). Toutes les autres extensions sont moins fréquentes et il vaut mieux bien les connaître avant de les exécuter spontanément.

3 - Lorsque vous téléchargez un programme sur Internet, faites le depuis une source fiable. Sinon, utilisez un antivirus que vous aurez mis à jour avec les dernières versions de définition (pour rapppel, il se créé des dizaines de virus par semaine, un anti-virus qui n'a pas été mis à jour depuis 3 mois peut laisser passer des virus. Même un antivirus mis à jour avec la dernière version n'est pas fiable à 100%). Nous recommandons l'antivirus Antiviral Toolkit Pro qui est à notre avis le plus rapidement à jour à la sortie de nouveaux virus et qui reste très léger en mémoire. Une version "Gold" est vendu pour un peu plus de 300F et vous pourrez télécharger une version d'évaluation sur cette page.

4 - N'activez pas le partage des fichiers de votre machine si elle est connectée à Internet (dans le cas d'un mini-réseau de PC). Si ce n'est pas possible, ne partagez qu'un simple répertoire dans lequel vous mettez uniquement les fichiers que vous souhaitez partager avec le réseau local et associez à ce partage un mot de passe.

5 - Utilisez un anti-virus et METTEZ LE A JOUR FREQUEMMENT.

6 - Installer un Firewall. Le logiciel gratuit Zone Alarm ferra parfaitement l'affaire. Ci-dessous, vous trouverez un mini-guide pour le mettre en oeuvre rapidement.

7 - Vérifiez avec un logiciel comme l'excellent "Startup Manager" les programme qui sont lancés automatiquement au démarrage de votre PC. Si vous en voyez des suspects, désactivez les temporairement (disable), redémarrez votre PC, si tout fonctionne correctement et si vous avez toujours accès à tous les services dont vous avez besoin, vous avez soit supprimé l'exécution d'un virus, soit supprimé le lancement d'un programme qui prend des ressources inutiles de votre machine. En effet, de nombreux logiciels (freeware, shareware, logiciel commerciaux) ont tendance à se lancer automatiquement au démarrage de Windows, soit disant pour vous simplifier la vie... Ceux-ci consomme des ressources de votre machine inutilement si vous ne les utilisez pas.

8 - Cryptez vos données confidentielles et sensibles. L'article que nous avons déja publié sur le sujet pourra vous y aider.

9 - Détectez les fonctionnements anormaux (lecteur de CD-Rom qui s'ouvre tout seul, souris inversée, traffic Internet alors que vous ne faites rien, connexion internet lancée automatiquement au démarrage du PC...)

Zone Alarm : La porte anti-intrusion

L'utilisation de ce logiciel est assez intuitive, bien qu'en anglais, mais nous allons voir quelques éléments de base qui vont vous permettre de sécuriser votre machine.

Après l'installation, comme nous venons de le dire, Zone Alarm bloque tous les ports de votre machine ce qui signifie qu'il ne peut plus y avoir AUCUN traffic vers et depuis celle-ci.

Lorsque vous lancez un logiciel qui tente d'établir un traffic (Internet explore, Outlook Express, ICQ...), Zone Alarm affiche une fenêtre qui vous donne le nom du logiciel et vous demande si vous souhaitez lui accorder ce droit. Vous pouvez en cochant la case had-oc accorder un droit de manière permanente, sinon à chaque nouveau lancement du système, Zone Alarm vous demandera votre accord pour ce même programme.

Par le menu "Programms", il est possible visualiser la liste des logiciels qui ont un droit de traffic et de la personnaliser. Comme dans la copie d'écran ci-contre, pour chaque logiciel il faut définir s'il possède un droit définitif ("V"), s'il faut l'accord de l'utilisateur ("?") ou s'il lui est interdit de créer un traffic ("X"). Ces droits peuvent être configurés indépendemment pour le réseau local (les postes connectés en réseau chez vous) ou pour Internet.

La colonne suivante permet également de déterminer si vous autorisez un logiciel à agir comme un "serveur", c'est à dire à accepter des requètes provenant de l'extérieur

Conclusion

C'est lorsqu'on commence à se pencher sur le monde des virus et des trojans qu'on se rend compte comme il est vaste. Des nouvelles méthodes d'infection qui exploitent des failles ou des méconnaissances de l'utilisateur font leur apparition de ci, de là. Ainsi, pour lutter, il vaut mieux en connaître un minimum sur le fonctionnement de sa machine.Nous terminerons cet article de la même manière que celui sur la cryptographie, par une citation de J. Edgar Hoover.

"Pourquoi vous inquiéter si vous n'avez rien à cacher "