Elles ressemblent à Adobe ou DocuSign, mais elles n'en ont que le nom. Derrière ces fausses applications OAuth, une attaque bien pensée pour piéger les comptes Microsoft 365… et ouvrir la porte à d’autres menaces.

Les autorisations d’accès que vous venez d’accorder à ces services Adobe ou DocuSign sur Microsoft 365 pourraient bien être, en réalité, des autorisations de piratage. Les équipes de Proofpoint alertent en effet sur une nouvelle campagne de consent phishing exploitant des applications OAuth frauduleuses. Pour piéger leurs cibles, les cybercriminels envoient leurs demandes depuis des adresses mail compromises, appartenant à des entreprises ou des associations, et misent sur la confiance accordée à ces marques familières. Une méthode qui fonctionne visiblement très bien puisque les attaques se multiplient.

Une attaque bien ficelée, en trois temps

Les attaques mises au jour par Proofpoint reposent sur un mode opératoire bien rodé. Elles débutent avec l’envoi de mails malveillants, expédiés depuis des comptes compromis appartenant à de petites entreprises ou des organisations à but non lucratif. Des expéditeurs légitimes, souvent connus des destinataires, dont l’identité suffit à dissiper les doutes et à inciter à cliquer sur les liens vérolés.

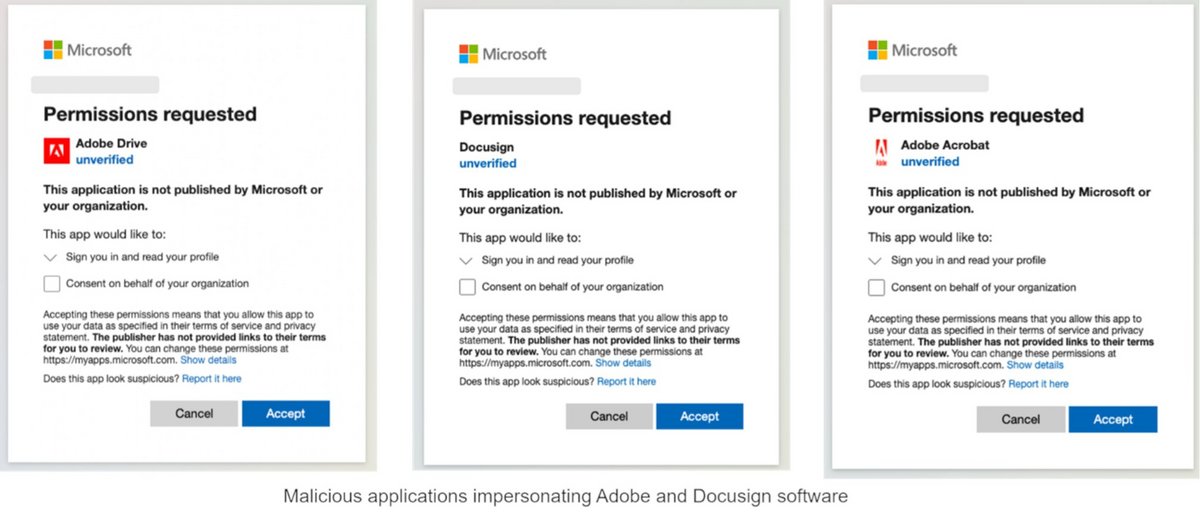

Évidemment, ces liens renvoient vers des applications OAuth frauduleuses, imitant des services connus comme Adobe Drive, Adobe Acrobat ou DocuSign. Une fois l’autorisation accordée, ces fausses applications obtiennent un accès limité au compte Microsoft 365 : nom, identifiant, adresse mail, photo de profil. Des permissions en apparence anodines, mais qui suffisent aux attaquants pour affiner leurs campagnes et cibler plus efficacement leurs victimes.

À partir de là, plusieurs scénarios possibles. Soit les pirates redirigent les victimes vers une fausse page Microsoft 365, sur laquelle elles sont invitées à saisir leurs identifiants. Soit ils usurpent l’identité d’un service de confiance pour pousser au téléchargement d’un fichier piégé, déclenchant l’installation d’un malware. Proofpoint a notamment identifié le recours à des techniques de ClickFix, très en vogue en ces derniers temps, qui génèrent de fausses alertes de mise à jour urgente pour que l’internaute installe lui-même le programme malveillant.

Impossible pour l’instant de savoir exactement quels malwares sont diffusés, mais les attaquants visent en priorité des secteurs critiques en Europe et aux États-Unis – santé, administration, distribution –, ce qui laisse peu de place au doute concernant les intentions des attaquants.

Comment protéger efficacement votre compte Microsoft 365

Comme toujours, vigilance et réflexes simples restent les meilleurs moyens de sécuriser votre environnement professionnel sur Microsoft 365. La première précaution consiste à vérifier les autorisations accordées aux applications tierces. Méfiez-vous des demandes inhabituelles et des services non signés et/ou non vérifiés.

Un contrôle régulier des applications connectées à votre compte permet aussi d’éviter bien des mauvaises surprises. Il suffit d’accéder aux paramètres de Microsoft 365, de consulter la section Mes applications et de révoquer l’accès de tout service inconnu ou suspect.

Pour aller plus loin, les administrateurs IT peuvent bloquer l’installation d’applications OAuth tierces non validées. Une option accessible depuis la console d’administration Azure Active Directory, via le menu Applications d’entreprise > Consentement et autorisations. Une fois cette restriction activée, les utilisateurs et utilisatrices ne peuvent plus accorder d’accès à des services non approuvés.

Enfin, n’oubliez pas de sensibiliser régulièrement vos équipes sur les risques cyber. Comprendre comment fonctionnent ces attaques et apprendre à repérer les signaux d’alerte contribue encore à réduire les risques de piratage.

Sources : Proofpoint via X.com, BleepingComputer