Voilà huit ans maintenant que des groupes APT détournent les propriétés des raccourcis Windows pour infiltrer des infrastructures sensibles. Microsoft est au courant, mais ne semble pas pressée d’y remédier.

Depuis 2017, des groupes de cyberespionnage liés à la Corée du Nord, la Russie, la Chine et l’Iran exploitent une faille dans les fichiers de raccourci Windows (*.LNK) pour infiltrer des gouvernements, des banques et des infrastructures critiques. Pourtant, malgré l’alerte lancée par Trend Micro, Microsoft traîne les pieds. À ses yeux, il ne s’agirait que d’un problème d’affichage dans l’interface utilisateur, et non d’un risque de sécurité réel. L’entreprise refuse donc de le corriger dans l’immédiat, alors même que les preuves d’une exploitation massive s’accumulent.

Le grand détournement des propriétés LNK

Pour rappel, un fichier LNK est un raccourci Windows, utilisé pour accéder rapidement à un programme ou un document. D’un point de vue technique, il ne contient pas l’application elle-même, mais son chemin d’accès, stocké dans le champ Cible des propriétés du fichier. Ce champ peut aussi inclure des arguments de ligne de commande, qui seront exécutés automatiquement au moment de double-cliquer sur le raccourci.

La faille ZDI-CAN-25373, identifiée par Trend Micro, repose justement sur une manipulation de ces arguments, via l’exploitation d’une faille logique du champ Cible. Juste après le chemin d'accès, les attaquants y injectent une commande malveillante, précédée d’une grande quantité d’espaces vides. Ces caractères inutiles allongent ainsi artificiellement le texte et repoussent la commande hors de la zone affichée dans la fenêtre des propriétés du fichier (clic droit > Propriétés > onglet Raccourci).

Or, comme Windows ne montre que le début du champ Cible, sans possibilité de l'étendre, la partie critique de l’instruction reste invisible. Par conséquent, la victime, en consultant ces propriétés, ne verra que le chemin légitime de l'application exécutée, sans se douter qu'une commande malveillante se cache un peu plus loin.

Trend Micro a recensé au moins 1 000 fichiers exploitant cette vulnérabilité, chiffre qui ne reflète probablement qu’une partie des attaques réellement menées. Depuis huit ans, cette technique est utilisée par au moins 11 groupes APT, pour la plupart liés à des États. Près de la moitié des attaques sont attribuées à la Corée du Nord (46 %), tandis que la Russie, la Chine et l’Iran se partagent le reste des activités malveillantes (environ 18 % chacun).

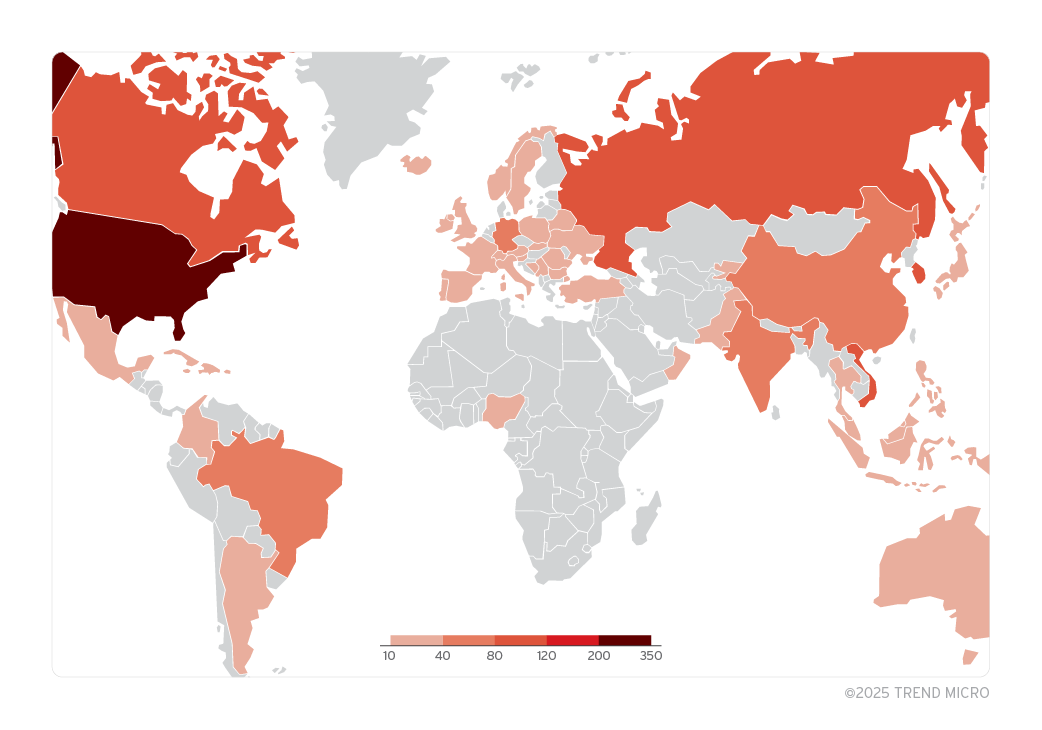

Sans grande surprise, les principales cibles sont les gouvernements, les institutions financières, les entreprises privées, les ONG, ainsi que les secteurs militaire, de l’énergie et des télécommunications. Les attaques ont été observées sur tous les continents, avec une concentration plus marquée en Amérique du Nord, en Asie et en Europe.

Microsoft minimise la menace et refuse d’agir dans l’immédiat

Alertée par Trend Micro dès septembre 2024, Microsoft a estimé que cette vulnérabilité ne justifiait pas de correctif prioritaire, arguant qu’il s’agissait d’un simple problème d’affichage dans l’interface utilisateur, pas d'une menace nécessitant une intervention immédiate.

Un raisonnement qui occulte pourtant un point essentiel : combinée à d’autres failles, cette vulnérabilité permet de prendre le contrôle total d’un système. Les fichiers LNK piégés circulent via des mails, des téléchargements douteux ou des périphériques USB infectés, et une fois ouverts, ils exécutent du code malveillant de manière à ouvrir des backdoors persistantes, diffuser des spywares, et charger d’autres payloads à la demande.

Ainsi, selon Trend Micro, 70 % des attaques exploitant cette faille visent l’espionnage et le vol d’informations, et 20 % sont motivées par des gains financiers.

Bref, en l’absence de patch de sécurité prévu par Redmond – qui a toutefois précisé que les équipes de développement travailleraient à un moment donné sur le sujet – les utilisateurs et utilisatrices doivent se débrouiller seuls pour se protéger.

Évitez donc de cliquer sur des fichiers LNK inconnus, ne téléchargez rien qui provienne d’une adresse mail, d’un support externe ou d’une plateforme non vérifiés, désactivez l’affichage des extensions cachées dans Windows pour éviter qu’un LNK ne se fasse passer pour un document légitime, scannez régulièrement les systèmes à l’aide d’un bon antivirus pour repérer d’éventuels fichiers suspects.

Enfin, en entreprise spécifiquement, sensibilisez vos équipes à ce type de menace, bloquez l’exécution des fichiers LNK dans les dossiers sensibles via les stratégies de groupe (GPO), et activez des solutions de protection avancées (EDR, antivirus) spécialisées.

Source : Trend Micro

27 février 2025 à 09h45