Une campagne de phishing bien connue sur Windows refait surface dans un environnement moins protégé. En ciblant macOS et son navigateur Safari, les attaquants misent sur l’absence de filtres efficaces pour piéger les internautes avec des alertes système parfaitement imitées.

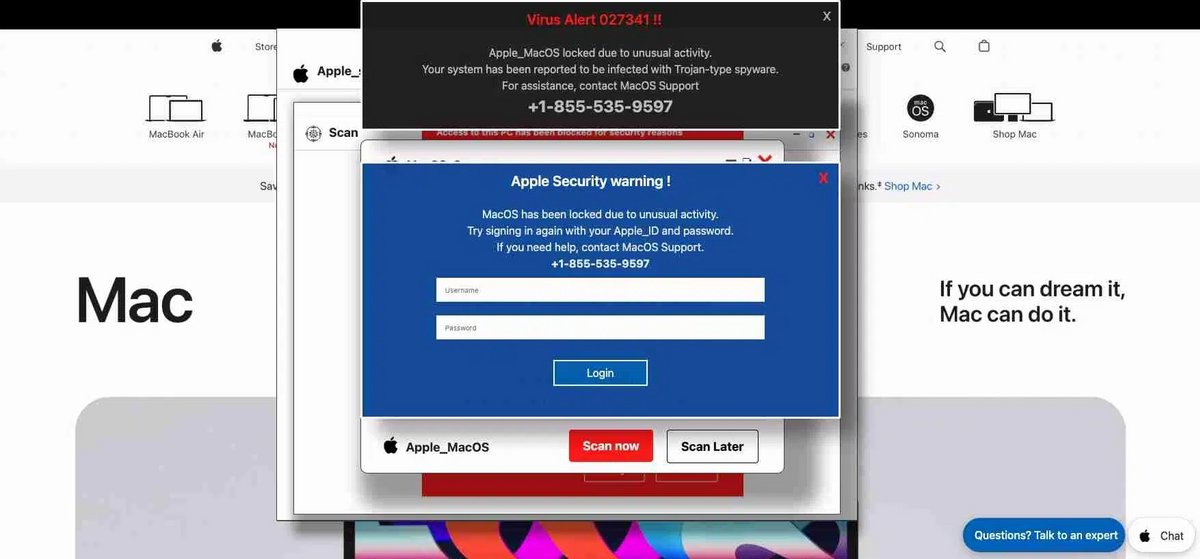

Elle fige l’écran, imite à la perfection les alertes système, et peut pousser les internautes à livrer leurs identifiants Apple. Une campagne de phishing d’envergure, suivie depuis plus d’un an par LayerX Labs, touche désormais les utilisateurs et utilisatrices de Mac. Initialement déployée sur Windows, l’attaque génère une fausse alerte de sécurité, hébergée sur une infrastructure Microsoft légitime. L'évolution du dispositif, découlant de l’arrivée de nouvelles protections intégrées dans Edge, Chrome et Firefox, a simplement consisté à changer de cible. C’est donc macOS qui est logiquement visé, alors que son navigateur par défaut, Safari, ne bénéficie pas des mêmes mécanismes de blocage que ses concurrents.

Un dispositif pensé pour échapper aux systèmes de sécurité intégrés

D’après LayerX, les premiers signes de cette campagne spécifique remontent à février 2025.

Pour la faire courte, il suffit d’une faute de frappe dans la barre d’adresse pour que la mécanique s’enclenche. À la place du site attendu, l’internaute atterrit sur un domaine parqué compromis, qui procède à des redirections multiples avant de renvoyer vers une page frauduleuse, difficile à identifier comme telle. Et pour cause, l’URL est hébergée sur un sous-domaine windows.net, parfaitement légitime.

C’est d’ailleurs ce qui rend l’approche efficace d’un point de vue systèmes de sécurité : la plupart des outils antivirus s’appuient sur des critères de réputation, sans analyser chaque sous-domaine individuellement. À cela s’ajoute un système de rotation automatique des sous-domaines, qui génère en continu de nouvelles adresses encore inconnues des filtres de sécurité.

Une fois chargée, et à l’aide d’un script malveillant capable d’interroger les en-têtes HTTP pour identifier le système utilisé, la page frauduleuse génère ensuite une alerte personnalisée, en tous points similaires à celles de macOS, indiquant que le système a été compromis. En parallèle, la navigation est figée, et l’internaute n’a, en apparence, d’autre choix que de saisir ses identifiants Apple pour débloquer la situation.

Évidemment, en bout de chaîne, c’est un serveur distant malveillant qui récupère nom d’utilisateur, adresse mail et mot de passe.

D'après les équise de LayerX, cette campagne a d'abord visé les utilisateurs et utilisatrices Windows pendant plus d’un an, en exploitant l’exacte même infrastructure. Les fausses alertes, cette fois calquées sur les messages système de Microsoft, étaient déjà générées par des sous-domaines windows.net, et le mode opératoire était identique : blocage simulé, demande d’identifiants, rotation des sous-domaines pour échapper aux blocages.

La stratégie a extrêmement bien fonctionné jusqu’au début de l’année, période à laquelle Redmond a introduit son option anti-scareware dans Microsoft Edge, justement pensée pour bloquer ce type d’attaque. Chrome et Firefox ont rapidement suivi, chacun à leur manière, si bien que, selon les données de LayerX, ces attaques ont chuté de 90% sur Windows.

Une attaque difficile à détecter, mais pas impossible à éviter

En tout état de cause, l’efficacité de cette campagne repose moins sur une faille technique que sur une lecture fine du comportement utilisateur. Rien n’est installé sur la machine, aucun fichier n’est téléchargé, et aucune vulnérabilité du système n’est exploitée. Tout se joue dans le navigateur, au moment précis où l’internaute pense que son ordinateur est bloqué et que son compte est menacé.

C’est aussi ce qui rend la détection de l’attaque très difficile. Les passerelles de sécurité traditionnelles, filtrent normalement les connexions en fonction d’un ensemble de règles statiques : réputation de domaine, catégorie de contenu, historique d’URL. Des critères faciles à contourner dès lors que le domaine est légitime, que le contenu est mis à jour en continu, et que l’attaque repose sur une succession de redirections invisibles pour la victime.

Par conséquent, ce sont essentiellement les outils embarqués dans le navigateur qui peuvent vous sauver la mise. Ce qui ne vous dispense pas de rester vigilant en toutes circonstances.

En cas de doute, mieux vaut forcer la fermeture de l’onglet ou du navigateur, voire forcer le redémarrage de la machine. Ne saisissez jamais vos identifiants Apple dans une interface web alarmiste, apparue de façon inattendue. Enfin, pour contrôler l’état de votre compte, passez systématiquement par les réglages système, ou connectez-vous directement sur le site officiel d’Apple.

Source : LayerX Labs