Les chercheurs de Sysdig ont dévoilé mardi une campagne d'espionnage sophistiquée, menée par UNC5174, un groupe lié au gouvernement chinois. Cette menace, identifiée cette année, utilise désormais VShell, un outil open source qui permet d'infiltrer discrètement des systèmes informatiques.

Une équipe de cybersécurité a mis au jour une nouvelle opération d'espionnage numérique chinoise qui cible principalement des institutions occidentales, dont certaines en Europe. Le groupe pirate UNC5174, connu pour ses liens avec Pékin, a développé de nouvelles techniques pour rester invisible tout en infiltrant des systèmes critiques. Leur arsenal actualisé comprend désormais VShell, un RAT (Remote Access Trojan) considéré comme « encore meilleur » que le redoutable Cobalt Strike selon les forums clandestins.

Une évolution inquiétante des techniques d'attaque et des malwares

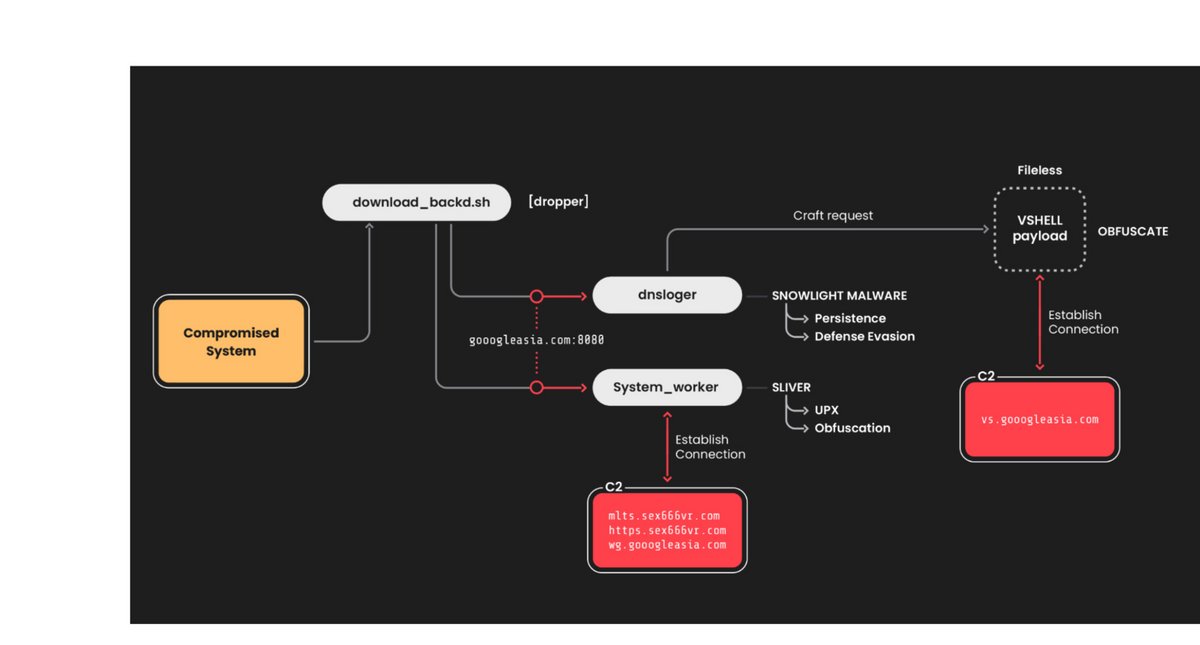

Le rapport, publié ce 15 avril 2025 par l'entreprise américaine Sysdig, détaille comment UNC5174 a considérablement amélioré ses méthodes d'infiltration. Après une année passée sous les radars, le groupe a été identifié utilisant une variante du malware SNOWLIGHT, précédemment repéré par Mandiant lors d'attaques contre des appareils F5.

SNOWLIGHT agit comme un dropper qui télécharge et installe VShell directement en mémoire. Cette approche dite fileless signifie que le malware réside uniquement en mémoire vive, sans laisser de traces sur le disque dur, ce qui rend sa détection particulièrement difficile pour les solutions antivirus conventionnelles.

UNC5174 utilise aussi la technique du domain squatting, matérialisée par la création de domaines ressemblant à ceux d'entreprises légitimes comme Google (gooogleasia.com), Cloudflare (c1oudf1are.com) ou Telegram (telegrams.icu). Dans quel but ? Celui de dissimuler évidemment ses communications malveillantes et de faciliter ses attaques par hameçonnage.

Des cibles stratégiques dans le viseur du groupe de hackers chinois

Selon les chercheurs, le groupe UNC5174 cible principalement des institutions occidentales aux États-Unis, au Canada et au Royaume-Uni. Mais il y en a peut-être d'autres ! Les organisations gouvernementales, les centres de recherche, les entreprises technologiques et les groupes de réflexion figurent en tête de liste des victimes potentielles.

Le groupe s'intéresse en parallèle aux organisations non-gouvernementales installées dans la région Asie-Pacifique, et aux entreprises qui opèrent dans des secteurs d'infrastructures critiques comme la défense, la santé et l'énergie. Cette diversité de cibles correspond bien, d'après les experts, aux intérêts stratégiques habituellement associés au gouvernement chinois.

Sysdig estime avec « une confiance modérée » que ces opérations visent l'espionnage et potentiellement la revente d'accès à des systèmes compromis, ce qui offrirait ainsi une porte d'entrée à d'autres attaquants.

Une menace persistante et hélas difficile à contrer

En ce qui concerne les outils employés par UNC5174, leur sophistication témoigne d'une expertise technique avancée, pour ne pas dire redoutable. L'utilisation de communications via WebSockets (des canaux de communication instantanés entre navigateurs et serveurs) chiffrés constitue une évolution notable, du point de vue des spécialistes de la cybersécurité. Car ils permettent de mener des échanges discrets entre les systèmes infectés et les serveurs contrôlés par les attaquants.

Sans parler du fait que le malware s'installe de manière persistante, en utilisant plusieurs méthodes simultanées (crontab, systemd, init.d). Puis il se déguise sous l'apparence du processus système légitime « [kworker/0:2] », qui complique davantage sa détection par les administrateurs système.

Selon Sysdig, cette campagne est active depuis au moins novembre 2024, avec de nouveaux domaines identifiés aussi récemment qu'en mars 2025. Les chercheurs prédisent que UNC5174 continuera d'étendre son arsenal dans les prochains mois et de raffiner ses techniques d'attaque pour maintenir ses capacités d'espionnage au service du gouvernement chinois. Il va donc falloir faire preuve de prudence.