Si vous avez reçu une notification de sécurité sur Gmail signée Google, méfiez-vous. Une campagne de phishing particulièrement sournoise exploite les mécanismes d’alerte officiels pour contourner les mesures de protection habituelles.

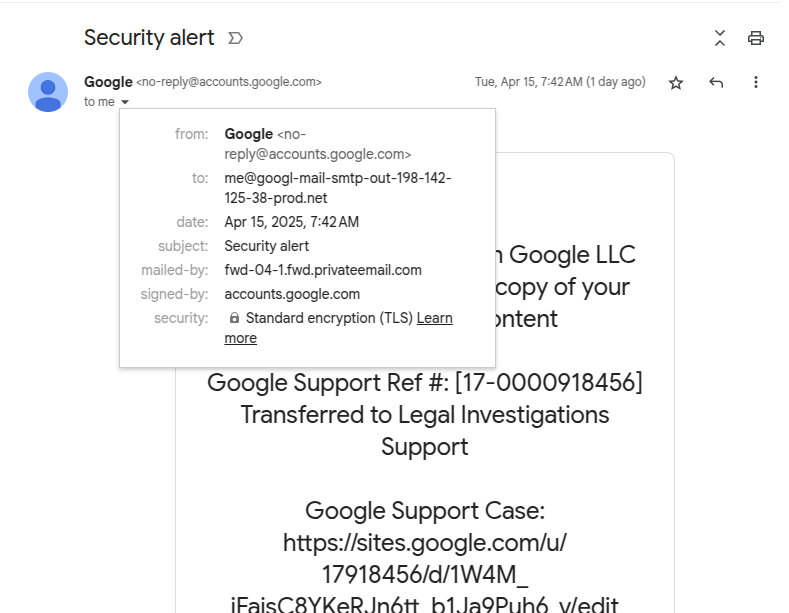

L’affaire a été relayée sur X (ex-Twitter) par le développeur Nick Johnson. Dans un long thread, il raconte avoir reçu un mail tout à fait classique en apparence, une notification de sécurité en provenance de l’adresse [email protected]. Signature DKIM valide, domaine conforme, en-tête rassurant : tout relevait de l’alerte Google officielle. Sauf qu’il s’agissait d’une tentative de phishing particulièrement bien ficelée.

Des outils parfaitement légitimes détournés à des fins malveillantes

Pour y voir plus clair, il faut comprendre que l’attaque repose sur un détournement précis d’outils légitimes. Les cybercriminels ont commencé par créer un compte Google rattaché à un domaine personnalisé, type [email protected]. En réalité, peu importe le nom de domaine choisi ici. Ce qui compte, c’est l’identifiant « me », puisque dans Gmail, lorsqu’un mail vous est adressé, le champ destinataire indique « To: me ». Malin.

À partir de ce compte, les attaquants créent une application OAuth. Ce type d’application permet normalement à un service tiers de demander des autorisations d’accès à un compte Google. Ici, elle n’a aucun rôle fonctionnel. Elle sert uniquement de prétexte pour déclencher l’envoi automatique d’un message de sécurité.

Pour le nom de l’application, ils ne renseignent pas un identifiant classique, mais collent directement le contenu du message de phishing : texte complet, retours à la ligne, boutons fictifs, sauts de lignes et signature type « Google Legal Support ». Ce nom à rallonge n’est visible nulle part publiquement, ni dans un store, ni sur un site, ni dans une interface Google classique. Mais il sera repris tel quel dans le mail de notification automatique que Google envoie pour confirmer l’autorisation d’accès de l’application OAuth.

Pour finaliser le leurre, les pirates accordent eux-mêmes à cette application l’accès à leur propre compte [email protected]. Ils reçoivent alors le mail de notification envoyé par Google, parfaitement authentique sur le plan technique – signature valide, conformité SPF, DKIM, DMARC – et contenant l’intégralité du message de phishing.

La dernière étape consiste à transférer ce message à une victime, où il s’affiche dans sa boîte de réception comme une alerte Google classique. L’expéditeur est bien [email protected], le contenu semble légitime, et l’en-tête « To: me » renforce encore l’illusion. Si la personne a déjà reçu ce type de notification, le mail peut même apparaître dans le même fil de discussion que d’anciennes alertes.

Les liens intégrés redirigent vers un formulaire frauduleux hébergé par sites.google.com. L’URL est familière, l’interface reprend les codes visuels d’un centre de support Google, mais il s’agit d’une copie, conçue pour intercepter les identifiants des victimes.

Google ne voit pas le problème, mais finit par se raviser

Nick Johnson a rapidement signalé le problème à Google. Réponse initiale : fonctionnement attendu. Le bug report a été fermé, la faille classée sans suite. Selon Google, toutes les règles de sécurité sont respectées. Et techniquement, c’est vrai : aucun système n’a été contourné, aucun identifiant usurpé. Les outils mis à disposition par l’entreprise ont été utilisés tels qu’ils ont été conçus, mais en dehors du scénario prévu.

Finalement, face à la pression – et probablement à la mauvaise publicité – Mountain View a revu sa position. L’entreprise a confirmé qu’un correctif serait déployé. En attendant, redoublez de vigilance si vous recevez une alerte de sécurité Google. Pour contrôler la légitimité de l’expéditeur, vous pouvez toujours consulter les détails de l’en-tête du message. Si le champ « To: » fait apparaître une adresse tierce comme [email protected] à la place de la vôtre, il s’agit d’un transfert, et non d’un message directement émis par Google.

Source : Nick Johnson via X.com