SuperCard X, un malware Android sophistiqué qui utilise la technologie NFC pour voler les données bancaires, est malheureusement en train de se faire connaître chez les utilisateurs de smartphones et dans le secteur financier.

L'équipe de Threat Intelligence de Cleafy explique avoir identitifié une nouvelle campagne de fraude qui exploite un logiciel malveillant baptisé « SuperCard X ». Les attaquants utilisent la technologie NFC, qui permet les paiements rapides et sans contact entre appareils proches, pour intercepter et relayer les données des cartes bancaires. Les pirates peuvent ainsi opérer des transactions frauduleuses et des retraits aux distributeurs sans nécessiter la carte physique de la personne flouée.

Ce redoutable malware est proposé comme service MaaS (un « Malware-en-tant-que-Service ») par des acteurs cybercriminels chinois. Il combine l'ingénierie sociale et l'exploitation technique.

Comment un simple SMS frauduleux déclenche une chaîne d'attaque contre votre compte bancaire

La fameuse attaque débute par l'envoi de SMS ou de messages WhatsApp volontairement alarmants. Ces derniers disent provenir de banques et signalent une transaction suspecte. La victime est alors incitée à appeler un numéro pour contester l'opération, établissant ce que les chercheurs appellent un scénario TOAD, une technique de piratage basée sur des appels téléphoniques qui n'ont que pour but de tromper et de manipuler les victimes.

Au téléphone justement, les attaquants emploient des tactiques d'ingénierie sociale pour guider leurs victimes à travers plusieurs étapes. On a notamment la récupération de leur code PIN via l'application bancaire et, cruciale pour maximiser la fraude, la suppression des limites de dépenses sur leur carte. L'arnaque se poursuit lorsque les cybercriminels convainquent la victime d'installer une application malveillante, présentée comme un outil de sécurité.

Cette application contient en réalité le malware SuperCard X, développé à partir du code d'un outil open-source nommé NFCGate, créé par l'Université technique de Darmstadt. Le logiciel malveillant présente des similitudes significatives avec NGate, identifié par ESET l'an dernier. La particularité de cette attaque réside dans sa méthodologie : les fraudeurs guident la victime pour qu'elle approche sa carte bancaire de son téléphone, en prétextant une vérification. Et le tour est joué.

Un vecteur d'attaque multicanal qui cible vos données bancaires et échappe à la détection

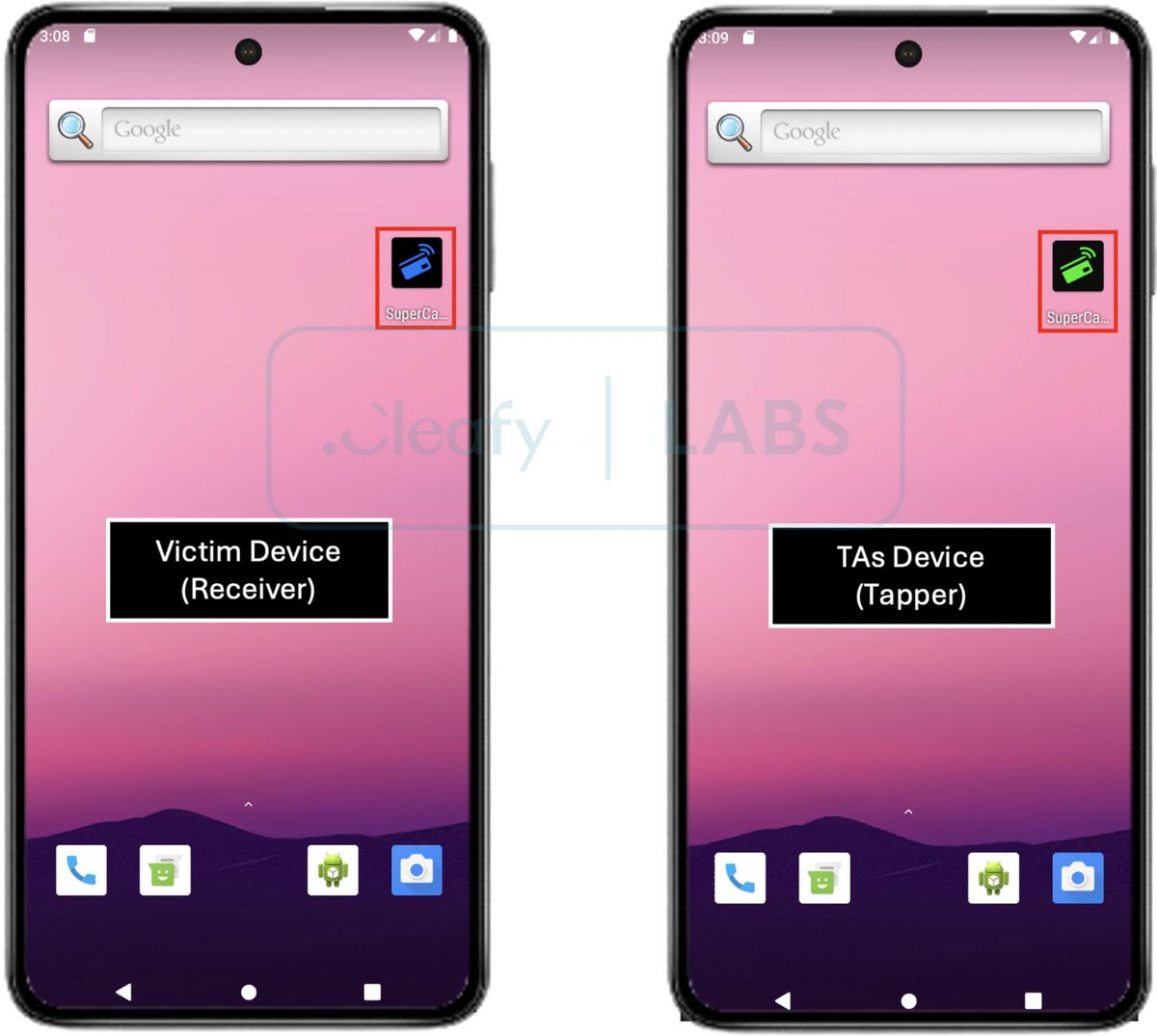

L'infrastructure technique derrière SuperCard X repose sur deux applications distinctes. La première, « Reader », est installée sur le téléphone de la victime pour capturer les données de la carte. La seconde, « Tapper », est utilisée par l'attaquant pour recevoir ces informations via un serveur de commande et contrôle (C2).

Ce serveur utilise l'authentification mTLS (mutual TLS) pour sécuriser ses communications, ce qui protège efficacement l'infrastructure des cybercriminels. Le système exploite également des messages ATR (ce qu'envoie une carte à puce pour dire « je suis prête » et expliquer comment lui parler) pour faciliter l'émulation de carte. Cela permet de tromper les terminaux de paiement.

Ce qui rend SuperCard X particulièrement dangereux reste son faible taux de détection par les solutions antivirus traditionnelles. Contrairement aux chevaux de Troie bancaires classiques, qui requièrent de nombreuses permissions, ce malware se contente principalement de l'accès NFC, ce qui réduit sa surface de détection. De nombreux échantillons sont restés non détectés par la plupart des fournisseurs d'antivirus.

Une menace mondiale en expansion qui transforme chaque smartphone en terminal de fraude bancaire

L'impact de cette menace dépasse le cadre des institutions bancaires traditionnelles. Les émetteurs de cartes de crédit et les prestataires de paiement sont aussi vulnérables, puisque l'attaque cible directement les données de la carte, indépendamment de la banque émettrice. Comme l'indique le rapport de Cleafy, contrairement aux fraudes par virement qui prennent jusqu'à deux jours ouvrables et permettent une intervention, cette attaque s'exécute immédiatement. Évidemment, cela amène à la comparer à un « paiement instantané », mais avec l'avantage supplémentaire pour le cybercriminel d'accéder immédiatement aux biens ou services achetés.

Si elle a pour l'instant été principalement identifiée en Italie, cette campagne pourrait rapidement s'étendre à d'autres pays et régions. Le modèle commercial MaaS (Malware-as-a-Service) peut permettre à différents affiliés d'opérer localement selon leurs zones d'intérêt.

Des rapports récents, notamment ceux couverts par KrebsOnSecurity, détaillent d'ailleurs des schémas de fraude similaires exploitant la technologie NFC aux États-Unis, qui a conduit à des arrestations liées à des acteurs chinois. Voilà en tout cas une tendance de fraude à prendre très au sérieux.

22 avril 2025 à 19h54