Le premier problème se situe au niveau de la protection de la vie privée : l'usage de certains sites communautaires implique parfois la saisie de données personnelles que l'on n'a pas toujours conscience de protéger efficacement. Le second, tout aussi grave, concerne les technologies utilisées, et exploitées par les développeurs de logiciels malveillants pour diffuser des chevaux de troie ou des vers.

Pour tenter d'apporter des réponses à ces problèmes, il faut d'abord définir le web 2.0, notion un peu galvaudée par les médias. Puis, s'interroger sur les solutions à appliquer pour éviter ces problèmes. Certaines sont très simples et passent par quelques paramètres et règles de bon usage. D'autres sont plus complexes et nécessitent l'utilisation de logiciels de sécurité, voire d'une protection en amont. Pour y voir plus clair, nous ouvrons le dossier en examinant notamment une étude récente de l'éditeur sur le sujet.

Qu'est ce que le web 2.0

La question peut paraître stupide tant cette notion s'insinue dans tous les médias, y compris les médias de masse. Conséquence de cela : le terme de web 2.0 se retrouve dilué, caricaturé comme un terme marketing englobant tout et n'importe quoi. Tentons donc de recadrer les choses.Un peu d'histoire

Contrairement à ce que de nombreux détracteurs pensent, le « web 2.0 » n'est pas une invention de spécialistes du marketing mais une expression créée par un homme, Tim O'Reilly, directeur des éditions du même nom, en fait le titre d'une conférence au cours de laquelle il définissait un ensemble de pratiques et d'outils utilisées par des personnes qui considèrent le web comme une plate-forme. Ce « charabia » peut paraître quelque peu obscur : disons que la différence entre un hypothétique web 1.0 et le web 2.0 réside dans le fait que dans la « mise à jour », le web est utilisé comme une plate-forme qui permet de créer du contenu sans passer par des applications locales, et surtout sans disposer de connaissances technologiques. Dans le web « 1.0 », la création de contenus était possible mais réservée à une certaine élite. Evidemment, utiliser un éditeur HTML n'avait rien de sorcier mais ce n'était rien en comparaison de la facilité que l'on peut avoir aujourd'hui pour maintenir un blog, une page sur un réseau social ou publier une vidéo sur YouTube.Les implications technologiques

La simplicité d'utilisation du web 2.0 est permise par l'utilisation de l'AJAX (Asynchronous Javascript And XML), qui n'est pas à proprement parler une technologie mais un ensemble de technologies utilisées conjointement, notamment le javascript et l'XML mais également les feuilles de style CSS.Concrètement, la différence entre une page HTML « classique » et une page AJAX réside dans le premier A, pour « asynchrone ». Sur une page « traditionnelle », l'utilisateur envoie une requete à un serveur, et celui-ci lui renvoie une nouvelle page en fonction de celle ci. On parle alors de requete synchrone.

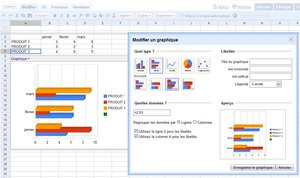

En AJAX, on utilise l'XML pour ne récupérer que les données nécessaires sans recharger toute la page. Cela permet d'obtenir des sites très réactifs car le volume des données à télécharger côté serveur est considérablement réduit, et ouvre des possibilités d'interaction inédites, et ce sans passer par des plug-ins comme Java ou Flash. L'utilsation d'AJAX rend ainsi possible des applications en ligne relativement complexes telles que des suites bureautiques (Google Documents, Zoho Office...), des outils de retouche d'image ou encore des webmails dont les fonctionnalités et la réactivité n'ont pas grand-chose à envier à des applications locales.

On aurait vite fait de croire que le web 2.0 est la solution miracle réunissant les avantages du web (disponibilité universelle, partage des documents, mobilité...) et la rapidité et les fonctionnalités d'applications locales. Néanmoins, la médaille a son revers : le web 2.0 consacre le navigateur web comme application centrale, et nous verrons plus tard les problèmes de sécurité que cela entraine.

Web 2.0 et vie privée : problème et solutions

L'utilisation des services web 2.0, et notamment des réseaux sociaux, implique la saisie et la publication de nombreuses informations personnelles, avec tous les risques que cela comporte. Avant même de poser le problème de la fraude en ligne et du vol d'identité, on peut déjà se poser des questions sur le degré de respect de la vie privée d'un réseau sur lequel on sait tout de vous. Heureusement, les sites en question permettent un certain contrôle sur les informations que vous souhaitez divulguer ou garder confidentielles. Illustrons la démarche en examinant les options relatives à la confidentialité sur deux réseaux sociaux populaires : Facebook et MySpace.

MySpace et Facebook font partie des réseaux sociaux les plus populaires

FaceBook pose d'autant plus le problème de la confidentialité que tout l'intérêt du service repose sur le fait que vous n'apparaissez pas sous la forme d'un pseudo mais sous vos vrais nom et prénom. C'est une des forces du site qui permet ainsi de retrouver facilement d'anciens amis, camarades de classe ou collègues de bureau. Cette convivialité présente aussi un désavantage : un ami peut, par exemple, « tagger » des vidéos ou des photos avec votre nom. En outre, le service permet d'appartenir à différents réseaux : ceux ci peuvent réunir des utilisateurs d'un même pays, d'une même région, ou encore d'une même entreprise ou école.

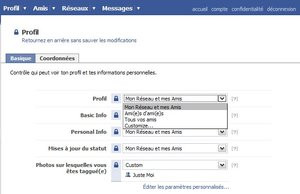

A la décharge de Facebook, on peut dire que le site contrebalance le grand nombre d'informations qu'il peut potentiellement divulguer sur vous par des réglages très complets en matière de vie privée : vous pouvez facilement définir qui peut avoir accès à votre profil, mais aussi qui peut effectuer des recherches sur vous et quelles actions peut-on entreprendre avec vos résultats, qui peut voir les photos et vidéos tagguées à votre nom ou encore quels sites web externes à Facebook peuvent utiliser vos informations pour les afficher dans votre profil.

Pour la plupart des options, Facebook permet de limiter l'accès à ces informations à l'ensemble du ou des réseaux auxquels vous appartenez, à vos amis, aux amis d'amis ou encore uniquement à vous. En plus de ces réglages prédéterminés, un réglage personnalisé est proposé. Celui-ci permet de choisir précisément les amis et les réseaux que vous souhaitez filtrer.

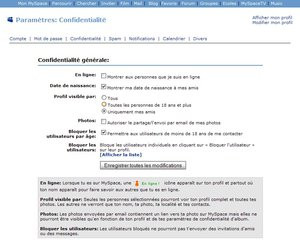

Les options de confidentialité proposées par MySpace sont nettement plus limitées, mais le réseau social ne permet pas de divulguer autant d'informations que FaceBook : il est impossible, par exemple, de diffuser des photos ou vidéos tagguées avec votre nom, et le site n'est pas aussi « personnel » dans la mesure où on y apparaît sous la forme d'un pseudo. MySpace permet néanmoins de limiter l'accès à votre profil à vos amis, d'interdire le partage et l'envoi de vos photos ou encore de cacher votre activité en ligne.

De manière générale, on ne saura que trop vous conseiller de garder confidentielles autant d'informations sur vous que vous pouvez le faire : sans même avoir une double vie d'agent secret, il est tout de même assez désagréable de savoir qu'à tout moment, on peut chercher et visualiser des photos de vous, parfois dans un contexte privé. Il paraît également évident de ne pas laisser vos coordonnées personnelles (adresse, téléphone, pseudo MSN, mail...) à disposition de n'importe qui.

De même, sans sombrer dans la paranoïa totale, il peut être dangereux d'accepter n'importe qui sur sa liste d'amis. Les sites web 2.0, et notamment les réseaux sociaux, sont suceptibles d'abaisser le niveau de vigilance de l'utilisateur. Le concept de réseau social est basé sur une notion assez large de l'amitié : tout le monde est l'ami de tout le monde. N'importe quel utilisateur intensif de réseaux sociaux est fréquemment sollicité par d'autres utilisateurs pour être ajoutés à sa liste d'amis. Cette tendance rend l'utilisation des filtres évoqués plus haut assez peu efficaces. Il est possible de limiter l'accès à certaines informations personnelles à ses « amis », mais dès lors que cette notion englobe une centaine voire un millier de personnes, comment garantir la sécurité de ces données ?

Sécurité : les failles du web 2.0

Comme nous l'avons abordé précédemment, la première faille du web 2.0 est l'absence de vigilance de l'utilisateur. Nous ne souhaitons pas dépeindre un monde où l'on devrait voir en chaque « cybervoisin » un criminel potentiel mais derrière les problèmes de confidentialités évoqués plus haut, il y'a des problèmes de sécurité liés aux technologies utilisées par ces sites. Parmi les entreprises de sécurité informatique qui se sont penchées sur le problème, on trouve Trend Micro, qui a récemment publié une étude sur le sujet.Le web 2.0 ne change pas la donne : les failles de sécurité existaient déjà avant MySpace ou Facebook. Selon Loucif Kharouni, chercheur chez Trend Micro, « il' s'agit d'un nouveau vecteur. Les méthodes ne changent pas fondamentalement, mais les cybercriminels profitent de la popularité de ces sites pour diffuser leurs logiciels malveillants » . De la popularité, mais également des failles de sécurité inhérentes aux sites, et notamment à leur statut de bêta permanente.

En effet, selon Trend Micro, deux caractéristiques de ces sites sont assez alarmantes au niveau de la sécurité : d'une part, ils sont basés sur des technologies en perpétuelle évolution, et qui sont donc loin d'être infaillibles, et d'autre part, ces sites laissent à l'utilisateur une grande liberté d'action pour publier son contenu. Là encore, c'est une avancée en théorie, mais en pratique cette liberté ouvre un boulevard aux développeurs de logiciels malveillants.

XSS et XRSF : deux types d'attaque ciblant les sites 2.0

En guise d'exemple, Trend mentionne les attaques de type XSS (cross site Scripting), là encore pré-existantes au web 2.0 mais ciblant notamment celui ci. Une attaque XSS permet d'injecter du code dans une page web existante, afin d'exécuter du code malveillant. Un exemple concret, dans le cadre des sites web 2.0 est le ver Samy, créé par un adolescent du nom de Samy Kamkar. Ce ver a affecté le site MySpace fin 2005. L'auteur hébergeait, sur son profil MySpace, des scripts permettant d'ajouter automatiquement tous les utilisateurs qui visualisaient son profil à sa liste d'amis et vice versa, en contournant la validation nécessaire en temps normal. Pour la petite histoire, Samy Kamkar est par la suite devenu l'objet d'un culte sur le net, des t-shirts ayant même été fabriqués à sa gloire.L'attaque de type XSRF (Cross Site Request Forgery) utilise une technique proche de l'attaque XSS mais l'associe à l'ingénierie sociale. Il s'agit d'une attaque ciblée, reposant sur l'absence de vigilance des utilisateurs. Par exemple, un cybercriminel va se lier avec un utilisateur via un réseau social, se renseigner sur ses habitudes ou ses sites de prédilection, et utiliser ces informations pour cibler son attaque.

Selon Trend Micro, les méthodes d'ingénierie sociale afin de pénétrer ce que l'éditeur définit comme le « cercle de confiance » sont multiples et font appel à des leviers tels que la vulnérabilité, l'autorité ou les centres d'intérêts : recommandation d'un docteur, conseils boursiers ou encore photos de vacances.

L'éditeur cite une étude de cas réalisée et vérifiée par Security Partners. Celle-ci met en scène l'utilisateur d'un site de courtage amateur de réseaux sociaux. Une personne qu'il a ajoutée à sa liste d'amis, qui s'avère être un cybercriminel, noue contact avec lui, et apprend qu'il fréquente également un site d'actualités sportives, tout en laissant sa session de courtage ouverte pour y passer ses ordres.

Le cybercriminel va alors envoyer à notre utilisateur un lien vers une actualité de son site sportif de prédilection. En réalité, cette page est une page frauduleuse contenant du code dissimulé dans un cadre iFrame (une page HTML cachée dans la page principale). Ce code va cibler le site de courtage pour récupérer les identifiants de connexion. Une fois connecté au site de courtage, le cybercriminel peut y passer tous les ordres possibles.

Les solutions à apporter

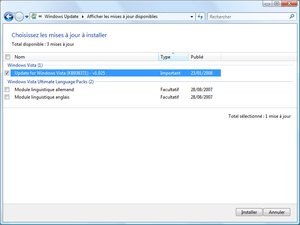

Là encore, si les sites communautaires sont un vecteur priviliégié des cybercriminels, la donne ne change pas : les solutions sont les mêmes que pour tout type de menaces : protéger son ordinateur ! La réponse de Loucif Kharouni n'étonnera guère : « C'est à l'utilisateur de prendre ses responsabilités : ne pas divulguer d'informations privées trop facilement, garder un système sur appliquant les dernières mises à jour de Windows, et utiliser une solution de sécurité permettant de bloquer les sites frauduleux ou les malwares ».La suite de sécurité : passage obligé ?

On pourrait débattre une fois de plus sur la nécessité d'utiliser une solution de sécurité. Evidemment, la réponse d'un éditeur d'antivirus sera d'utiliser son produit. Certains utilisateurs rétorqueront que l'observation de bonnes pratiques se suffit à elle-même. Nous en avons défini certaines précédemment au niveau des réseaux sociaux : être prudent sur les personnes que l'on ajoute à sa liste d'amis, filtrer les informations que l'on divulgue sur ces sites le plus strictement possible (ce qui peut être difficile pour des sites dont la nature même est d'en livrer un certain nombre), et ne pas accepter n'importe quels lien, image ou fichier.Néanmoins ces pratiques, si elles limitent les risques, ne les suppriment pas, et l'utilisation d'une solution de sécurité, malgré les désagréments que cela peut occasionner (ralentissement du PC, alertes intempestives...), est recommandé pour la simple et bonne raison que seul un utilisateur extrêmement averti peut savoir exactement ce qu'il fait en cliquant sur un lien ou en téléchargeant un logiciel. Le cas de l'attaque XSRF exposé précédemment pourra ainsi faire sourire certains utilisateurs : on peut considérer l'utilisateur victime comme extrêmement naïf. Mais là encore, on attirera l'attention sur le fait que la tendance « 2.0 » du web fait tout pour abaisser la vigilance des utilisateurs. Il est facile de donner des leçons mais dans la pratique, il nous arrive de baisser la garde pour diverses raisons. En outre, les cybercriminels usent de méthodes de camouflage particulièrement efficaces qui ne tromperont peut être pas un expert, mais qui pourront flouer n'importe quel utilisateur, pour peu que ses connaissances en informatique ou en anglais soient limitées.

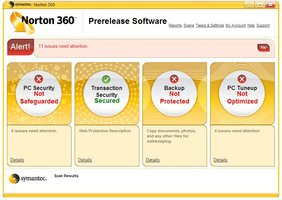

C'est pourquoi une solution logicielle n'est pas de trop : de même qu'il est techniquement possible (toute proportion gardée) de conduire sans ceinture de sécurité sans avoir d'accident, c'est tout à fait inconscient. La plupart des suites de sécurité proposées dans le commerce offrent désormais, en plus de la détection et la désinfection des malwares, une protection contre les sites frauduleux, s'intégrant aux navigateurs, et sécurisent également les données personnelles, notamment pour les transactions bancaires. C'est notamment le cas de Trend Micro Internet Security mais également de Norton 360, Gdata Total Care, Panda Internet Security ou encore Kaspersky Internet Security.

Trend Micro Internet Security et Norton 360, entre autres, protègent contre les sites frauduleux

Au-delà du poste client

Néanmoins, l'utilisateur n'est pas le seul responsable de la sécurité de son ordinateur. Dans son étude, Trend Micro préconise également une protection multi-couches au-delà du poste client, à commencer par le niveau « in the cloud » qui doit être sécurisé par un système de réputation des sites web. L'éditeur affirme ainsi que la multiplication des attaques de type XSS ou XSRF, qui peuvent être véhiculées par des sites légitimes, « rend caduque la distinction de l'époque web 1.0, entre sites légitimes et sites contenant un contenu malveillant ». Et d'ajouter qu'il est aujourd'hui nécessaire de surveiller une liste de noms de domaine en temps réel à la recherche de modifications suspectes telles qu'un changement fréquent de lieu géographique, ou un site qui attirerait subitement un grand nombre de visiteur, ce qui peut être le signe d'une réorientation du trafic vers un site frauduleux. A ce système de réputation, Trend recommande l'ajout d'une solution de filtrage des fichiers et d'analyse comportementale au niveau de la passerelle Intenet, et enfin d'un filtrage URL, d'une vérification de la réputation des sites et d'un système de restauration, ou encore d'une navigation web en mode « protégé », à savoir un environnement virtuel qui évite que les logiciels malveillants touchent directement le système, fonctionnalité notamment proposée par Internet Explorer sous Windows Vista, ou par des solutions tierces telles que Sandboxie.Conclusion

On peut observer que les responsabilités se situent également à tous les étages : s'il est évident que l'utilisateur se doit de se protéger contre les menaces, l'étude de a le mérite de révéler que cela ne suffit pas et que des mesures doivent être prises en amont pour protéger l'internaute des sites potentiellement dangereux.

En attendant, on peut s'inquiéter de la montée en puissance de sites sociaux comme Facebook, qui plus est lorsque de nouvelles plates-formes de connexion émergent. On pense évidemment aux téléphones portables : l'iPhone ou le système Android promu par Google devraient logiquement participer à la montée en puissance du net mobile... et devenir des cibles privilégiées pour les cybercriminels. A suivre ?