Pourquoi préserver son anonymat ?

On aurait vite fait de voir de l'hypocrisie dans le fait de justifier l'usage de technologies de cryptage et d'anonymat par les sempiternels exemples de censures. S'il est vrai que ces technologies peuvent être utilisées à des fins malveillantes ou pour télécharger illégalement en toute impunité, les cas où la protection de l'anonymat se justifient pleinement existent. On pense naturellement aux pays qui filtrent le contenu du web en fonction de l'adresse IP. Le recours au surf anonyme pourra, dans ce cas, permettre d'accéder à des sites web inaccessibles depuis ces pays.À un degré supérieur, on peut citer les cyber-activistes qui éditent des blogs pour braver la censure de leurs régimes. Des cas concrets existent, notamment dans des pays comme le Barhain, où les autorités font tout leur possible pour fermer des sites traitants de politique. Certains bloggueurs échappent à ce contrôle, notamment en parvenant à publier leurs billets de manière anonyme. D'autres exemples affluent au Népal ou en Iran. Vous pourrez trouver des témoignages détaillés dans le guide du Cyber dissident édité par Reporters Sans Frontières (au format PDF).

Une autre utilisation peut enfin concerner le journalisme d'investigation : un journaliste qui enquête sur un sujet a tout intérêt à ne pas laisser de traces qui pourraient éveiller des soupçons en visitant des pages suspectes. Encore une fois, il ne s'agit pas de couvrir par ces exemples les activités moins avouables auxquelles on peut se livrer en protégeant son identité sur le net, mais plutôt d'attirer l'attention sur une situation complexe.

Surfer anonymement avec Tor

La manière la plus « basique » de surfer de manière anonyme est d'utiliser des services de proxy. Rappelons rapidement le principe de ces derniers. Un serveur proxy s'intercale entre un client et un serveur afin de réaliser différentes opérations. Un proxy peut ainsi avoir de nombreuses finalités : on peut l'utiliser pour filtrer les requêtes du client (par exemple pour interdire l'accès à certaines adresses), pour placer des données fréquemment utilisées en cache afin de réduire l'usage de la bande passante, ou encore pour formater un contenu pour le renvoyer vers des appareils spécifiques tels que des périphériques mobiles.Dans le cas qui nous intéresse ici, le proxy va se placer entre l'utilisateur et le serveur principalement afin de masquer l'adresse IP de l'utilisateur. Concrètement, vous vous connectez au proxy, qui lui se connecte au serveur, et vous renvoie les pages. L'adresse IP sera donc celle du proxy et non la vôtre. Très vite, on se rend compte des problèmes de sécurité que ce type de serveur peut occasionner : tout dépend de la fiabilité de l'intermédiaire. Un proxy anonymiseur peut être malveillant, et c'est d'ailleurs une technique utilisée notamment pour la création de réseaux de botnets. Il conviendra donc de s'assurer de la légitimité des services d'anonymisation proposés. En contrepartie, l'utilisation d'un proxy peut également rendre plusieurs services, notamment la possibilité de visiter des sites filtrés par une forme de censure dans certains pays comme la Chine. D'autre part, si des proxys « simples » présentent des risques évidents de sécurité, d'autres méthodes que nous allons examiner plus en détail peuvent renforcer celle-ci : en compliquant le chemin entre vos données et le serveur que vous souhaitez atteindre, vous rendez la collecte d'informations plus difficile pour qui souhaiterait les intercepter.

Tor : un réseau libre pour surfer anonymement

Outre les proxys existants sur le web, il nous semble particulièrement intéressant de détailler une technologie novatrice de protection de l'anonymat sur le web au nom un peu barbare : Tor, acronyme de "The Onion Router". Décrire Tor simplement est une tâche assez compliquée. Une manière de le définir peut être de jeter un oeil à son logo, un oignon pelé laissant apparaître ses multiples couches. C'est précisément la structure utilisée ici. Tor est un réseau de serveurs répartis à travers le monde et interconnectés, en quelque sorte à la manière du P2P.

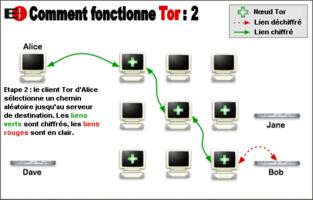

Concrètement, lorsque vous passez par Tor pour effectuer une requête sur un serveur web, vos données vont transiter par un chemin aléatoire entre plusieurs interconnexions du réseau. Premier avantage visible : le chemin n'est pas prédéfini. C'est d'autant plus important qu'à chaque requête, le chemin est recalculé. Mais l'atout principal de Tor provient du fait que les données circulent de manière cryptée entre les interconnexions du réseau. Chaque nœud est uniquement en relation avec son précédent. En revanche, la connexion ultime entre le dernier nœud et le serveur n'est pas chiffrée.

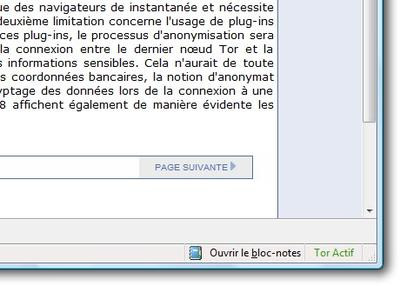

Cette description pourrait vous inciter à penser que Tor est un système idéal, mais il n'en est rien. Les développeurs du projet insistent eux-mêmes sur ses limitations : tout d'abord, Tor ne fonctionne qu'avec certaines applications telles que des navigateurs et des clients de messageries instantanée et nécessite des versions spécifiques de ces logiciels ou une extension à ajouter au navigateur en question. La deuxième limitation concerne l'usage de plug-ins tels que Java ou Flash. Ces derniers contourneront le réseau Tor : si le site que vous visitez utilise ces plug-ins, le processus d'anonymisation sera donc totalement inefficace. Enfin, comme nous l'avons dit précédemment, il faut rappeler que la connexion entre le dernier nœud Tor et la destination finale n'est pas cryptée, ce qui peut être problématique si vous souhaitez envoyer des informations sensibles. Cela n'aurait de toute façon aucun sens : pour se connecter à un compte en ligne ou envoyer des données telles que des coordonnées bancaires, la notion d'anonymat n'a plus cours. Tous les navigateurs du marché donnent des informations assez précises sur le cryptage des données lors de la connexion à une page web marchande ou privée. Les navigateurs modernes comme Firefox 3 ou Internet Explorer 8 affichent également de manière évidente les sites sécurisés et/ou dotés de certificats.

Tor dans la pratique

Maintenant que nous avons détaillé le fonctionnement du projet Tor, comment l'utiliser ? Plusieurs solutions existent. Plusieurs navigateurs intègrent Tor : c'est notamment le cas de TorPark, une version détournée de Mozilla Firefox, mais celle-ci étant devenue payante, nous ne nous attarderons pas dessus, et préférons nous baser sur deux solutions : l'extension TorButton pour Mozilla Firefox et OperaTor, une version alternative d'Opera qui intègre la connexion au réseau Tor.TorButton : ajoutez Tor à Mozilla Firefox

TorButton est actuellement la solution la plus efficace pour se connecter au moyen de Tor, pour une raison simple : elle s'intègre à un navigateur existant, Mozilla Firefox, et surtout, elle peut être désactivée à loisir. En effet, un autre inconvénient de Tor provient de sa lenteur : votre requête passant par une multitude de nœuds de connexion cryptés avant d'arriver à destination, il est évident que ce processus ralentit considérablement la connexion. Il est donc important de pouvoir disposer de Tor lorsqu'on en a besoin, et de pouvoir le désactiver lorsque la nécessité ne se présente pas.Venons-en à l'installation qui nécessite de rappeler un point important : l'extension TorButton, que vous pourrez télécharger depuis le site de Mozilla n'inclut pas Tor. Il s'agit juste d'un bouton qui permet d'activer ou désactiver le réseau. Pour utiliser TorButton, vous devrez également installer au préalable le client/serveur Tor, qui permet de se connecter au réseau ainsi qu'un serveur proxy permettant de faire l'interface entre le navigateur et Tor.

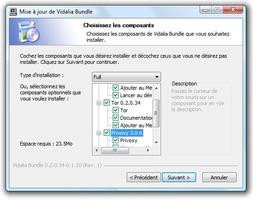

Pas de panique cependant, puisque les développeurs de Tor ont pensé à tout en proposant des distributions « clé en main » de Tor intégrant le moteur, un serveur Proxy (Privoxy), une interface graphique pour configurer Tor (Vidalia) ainsi que l'extension TorButton, pour Windows et Mac OS X. Cerise sur le gâteau, une version portable est proposée pour les utilisateurs de clé USB : celle-ci inclut en plus les versions portables de Firefox et Pidgin. C'est particulièrement important dans la mesure où on cherchera notamment à rester anonyme lorsqu'on se connecte depuis des endroits publics (salle informatique, cybercafé...). Si vous choisissez l'installation « classique », le module d'installation propose plusieurs options de personnalisation. Par défaut, il faut savoir que tous les logiciels sont programmés pour être démarrés en même temps que Windows. Vous pouvez décocher cette option pour chaque composant (Vidalia, Tor et Privoxy).

L'utilisation de TorButton est d'une simplicité enfantine. Néanmoins, il faudra au préalable activer Tor via l'interface Vidalia, ainsi que le proxy Privoxy. Si vous avez configuré l'installation de ces composants pour démarrer automatiquement avec Windows vous n'aurez évidemment pas à vous soucier de ce détail.

En pratique, comme nous l'avons évoqué plus haut, l'utilisation de Tor ralentit considérablement la connexion. Les délais sont trop variables pour en établir une moyenne, mais lors de nos tests de connexion, nous avons pu noter des écarts très larges allant jusqu'à plus de 3 minutes entre un site consulté avec le réseau Tor actif et le même site consulté sans Tor (en ayant pris soin d'effacer toutes les données en cache dans le navigateur avant chaque test). Autre problème : l'utilisation de Tor fait très mauvais ménage avec les sites contenant des éléments en Flash, tels que YouTube, le navigateur prétextant la désactivation du Javascript et la présence d'une ancienne version de Flash lors du visionnage d'une vidéo.

L'interface graphique Vidalia fournie avec le bundle Tor permet quelques options de configuration intéressantes. Tor est un projet participatif : à l'image des réseaux P2P, n'importe quel utilisateur peut être un relai Tor. Elle propose une section dédiée à cette fonctionnalité : vous pouvez ainsi utiliser Tor uniquement comme client, ou transformer votre machine en serveur. Des options permettent de régler la bande passante maximale à allouer au trafic ainsi que les protocoles à autoriser (sites web, chat, courrier, messagerie instantanée). On notera enfin la possibilité d'afficher la carte du réseau Tor, avec des détails sur leur connexion : uptime, plateforme utilisée, localisation ou encore dernière mise à jour.

D'autres logiciels utilisant Tor

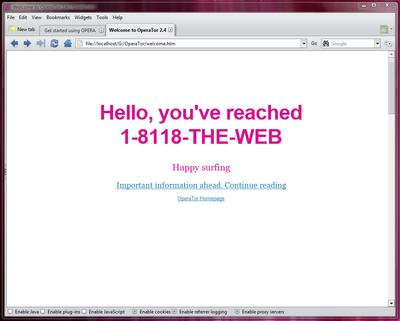

Si vous êtes allergiques à Firefox, une autre solution facile pour surfer de manière anonyme avec Tor est de passer par le très justement nommé OperaTor, une version spéciale du navigateur Opera intégrant Tor, et qui plus est portable puisque l'exécutable ne nécessite aucune installation. Passer par l'un ou l'autre dépendra de vos préférences personnelles en matière de navigateur. La contrepartie d'utiliser un navigateur dédié pour Tor est l'impossibilité de désactiver à la volée le serveur d'anonymisation. On appréciera en revanche la présence, dans la barre d'état d'Opera, d'un bouton permettant de désactiver les images : étant donné la lenteur des connexions sous Tor, cette option peut s'avérer intéressante. En outre, OperaTor nettoie automatiquement les données personnelles du navigateur (cache, cookies...), ce qui n'est pas le cas de Firefox, où cette option est à cocher manuellement dans les préférences.

Les navigateurs ne sont pas les seuls logiciels permettant d'exploiter Tor : certains clients de messagerie instantanée peuvent également bénéficier du réseau d'anonymisation. Pidgin en fait partie et il est même fourni, en version portable, avec le « bundle » Tor pour clé USB. Néanmoins, avant de l'utiliser de manière anonyme, il faudra procéder à quelques réglages dans votre compte. Pour cela, rendez-vous sur l'onglet Avancé des paramètres de votre compte. Dans la section « Options du serveur mandataire », sélectionnez SOCKS 5 dans la ligne type et entrez les paramètres suivants (paramètres par défaut lors de l'installation de Tor) : 127.0.0.1 pour l'hôte et 9050 pour le port. Vos connexions passeront désormais par Tor, en bénéficiant des possibilités de chiffrement de ce dernier.

Télécharger anonymement : solutions de P2P crypté

Il est inutile de nier le succès des réseaux P2P en matière de téléchargement de fichiers, et les problèmes légaux que cet engouement suscite depuis quelques années. Le but de ce guide n'est pas de vous proposer une analyse sur l'état de l'industrie culturelle et sur les solutions de rémunération des artistes. Néanmoins, la loi HADOPI en cours d'examen à l'heure où nous écrivons ces lignes relance le débat sur le téléchargement anonyme et crypté. Qu'on le veuille ou non, c'est une conséquence prévisible de la politique de répression appliquée par les maisons de disque, les studios et les gouvernements : si on se met à filtrer les réseaux P2P « en clair », les utilisateurs vont logiquement se déporter vers des solutions permettant le cryptage des données échangées. Partant du principe que le P2P n'est pas illégal en soi, et que l'on pourrait très bien y échanger des fichiers en toute légalité si des solutions de rémunération se mettaient en place, essayons de creuser le sujet.P2P crypté : comment ça marche ?

Fondamentalement, le P2P crypté ne fonctionne pas de manière différente du P2P « classique » : il s'agit de réseaux décentralisés permettant de télécharger des fichiers, mais comme on peut l'imaginer facilement, les échanges sont chiffrés. Le principe du P2P crypté est semblable, dans la pratique, à celui que nous avons exposé avec Tor : concrètement, les adresses IP utilisées dans le P2P « classique » sont remplacées par des identifiants chiffrés, associés à des clés privées et publiques.iMule : une version alternative d'eMule gérant le cryptage

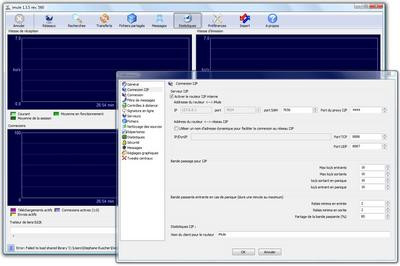

On ne présente plus eMule, le client de P2P ayant certes perdu de son influence, mais toujours largement utilisé. Le client étant libre, des versions alternatives ont vu le jour, comme aMule, une version multi plates-formes sur laquelle est basée un autre clone qui nous intéresse ici : iMule. Celle-ci a pour particularité d'intégrer la prise en charge du réseau Invisible Internet Project, une couche logicielle que l'on peut en théorie ajouter à n'importe quel logiciel de communication, et qui remplace les adresses IP par des identifiants cryptés.En pratique, l'utilisation d'iMule est tout à fait semblable à celle de son modèle. La différence principale réside dans la présence d'un onglet Connexion I2P dans les préférences. iMule intègre un routeur I2P interne qui ne fonctionne qu'avec le logiciel, mais il est également possible de l'utiliser avec un routeur externe qui pourra également être utilisé pour crypter d'autres types d'échange de données.

Freenet

Créé par Ian Clarke, le réseau Freenet diffère d'autres types de réseau P2P par son côté très idéologique : Freenet a été créé, selon ses auteurs, pour lutter contre la censure à travers l'anonymat qui garantit la liberté d'expression. Derrière cet intitulé un rien prétentieux se cache un réseau au principe assez original puisque les données échangées sur Freenet sont en quelque sorte mises en cache : une fois le fichier publié par un utilisateur, celui-ci reste sur le réseau même si l'utilisateur qui a publié ce fichier se déconnecte.En soi, Freenet n'est pas un client à installer, à l'image d'un eMule ou d'un client BitTorrent. En revanche, il est possible de télécharger séparément de nombreuses applications utilisant le réseau Freenet, tel que des forums de discussion (Frost), ou des clients P2P « classiques » comme Thaw (un client en Java) ou FreemulET, une autre version dérivée d'eMule exploitant cette fois le réseau FreeNet.

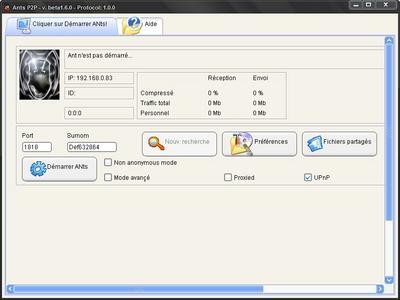

Ants P2P

Dernière solution présentée, AntsP2P est un projet multi plates-formes et libre. Le logiciel fonctionne une fois de plus selon un système de noeuds cryptés qui empêchent un utilisateur de savoir qui est l'émetteur exact du fichier téléchargé. Les fichiers sont cryptés en AES 128 bits selon l'algorithme Diffie-Hellman. Celui-ci garantit le partage d'une clé entre deux utilisateurs inconnus l'un de l'autre. AntsP2P est disponible en plusieurs versions : des portages natifs pour Windows et Mac OS X sont ainsi disponibles en plus d'une version Java qui fonctionne indépendamment de la plate-forme utilisée.- Télécharger AntsP2P pour Windows et Linux

Inconvénients du P2P crypté

Les réseaux P2P cryptés présentent quelques inconvénients. Le premier est du à la lenteur que peut occasionner le passage par des noeuds chiffrés.. Le second problème vient du caractère relativement obscur de ces réseaux encore peu utilisés. Le nombre de sources disponibles en sera donc impacté. La situation au niveau de la loi étant ce qu'elle est, une hypothèse assez simpliste serait de penser que les utilisateurs vont progressivement se déporter vers ces réseaux. Néanmoins, il est encore tôt pour prédire leur avenir...Conclusion

Concernant la mise en oeuvre des solutions disponibles, deux constats s'imposent. Le premier, c'est qu'il est relativement aisé de les mettre en place : surfer de manière anonyme avec Tor est d'une grande simplicité. Une installation disponible sur PC et Mac permet d'installer le serveur et tous les composants nécessaires en quelques clics. La configuration d'applications telles que les clients P2P peut nécessiter un passage par les préférences et la gestion des ports, mais c'est aussi le cas d'applications « classiques » et les néophytes ont toujours un spécialiste sous la main pour effectuer la phase de configuration. En revanche, si la mise en oeuvre est simple, l'utilisation souffre encore de quelques contraintes. Le passage par des noeuds chiffrés ralentit considérablement les connexions. Dans le cas du surf, l'utilisation de certaines technologies comme Flash peut également poser problème, et Tor n'est pas totalement fiable, la connexion n'étant pas sécurisée entre le dernier noeud et la destination finale.

Dans tous les cas, à l'heure où les problèmes de protection de la vie privée deviennent de plus en plus présents, et pas seulement en ce qui concerne des activités qui tomberaient sous le coup d'hypothétiques lois, on n'a sans doute pas fini de parler d'anonymat et de cryptage. Aux dernières nouvelles, il est toujours impossible d'accéder à l'intégralité du web depuis certains pays, les utilisateurs sont toujours soucieux de ne pas voir leurs messages privées circuler au grand jour et les arnaques reposant sur le vol d'identité sont une réalité. Sans verser dans la paranoïa la plus totale, on a donc tout intérêt à protéger son anonymat. Actuellement, les solutions existantes sont peut être un peu lourdes, bien qu'utilisables. Nous aurons l'occasion de voir si le contexte favorisera leur développement...

- Venez discuter de cet article sur notre forum

Télécharger Firefox Portable pour Windows.

Télécharger Tor Browser pour Windows.

Télécharger eMule pour Windows.