Si vous tournez sur macOS, ne vous faites pas avoir. Un nouveau malware discret et gourmand se propage par le biais des annonces Google pour voler des informations ultra-sensibles, comme des mots de passe et des données de crypto wallets.

Repéré en début de semaine par Malwarebytes, Poseidon se cache derrière de fausses publicités pour Arc Browser. Distribué par le biais de la régie Google Ads, légitimé par le sceau officiel de vérification des annonceurs, il est présenté comme le successeur d'Atomic Stealer, avec qui il partage une bonne partie de son code.

Outre des capacités classiques à dérober des informations sensibles comme des mots de passe et des données de crypto wallets, le malware embarque quelques fonctionnalités inédites comme le siphonnage de configurations VPN. C'est la deuxième fois en à peine un mois qu'Arc Browser sert d'appât dans une campagne de malvertising.

Des méthodes d'exfiltration discrètes et parfaitement orchestrées

À l'initiative de Poseidon, Rodrigo4. Actif sur le forum russe XSS, le groupe de hackers s'est servi de la régie publicitaire de Google pour diffuser son malware à grande échelle, tout en restant le plus discret possible.

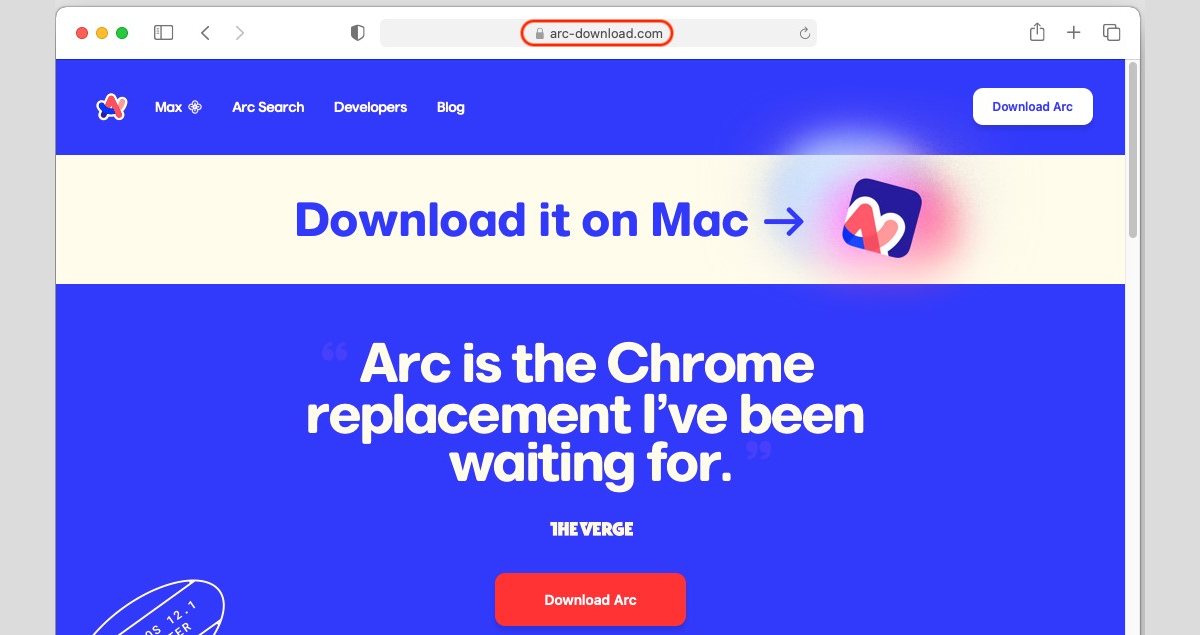

Dans le détail, les pirates ont généré de fausses annonces pour la version macOS d'Arc Browser, validées par le système de vérification d'identité des annonceurs mis en place par la firme de Mountain View. Diffusés directement dans les résultats de recherche Google, ces liens publicitaires renvoient vers une copie conforme du site d'Arc, le nom de domaine lui-même créant l'illusion d'atterrir sur la page officielle du navigateur.

En cliquant sur le lien de téléchargement, les internautes récupèrent un fichier DMG on ne peut plus standard. Le seul indice pouvant éventuellement éveiller des soupçons chez les utilisateurs et les utilisatrices les plus expérimentés est que le processus d'installation diffère subtilement de celui des applications légitimes téléchargées en dehors du Mac App Store. Alors qu'il faut habituellement double-cliquer sur l'élément pour le monter dans le Finder, puis le glisser-déposer dans le dossier Applications, le DMG vérolé nécessite de passer par le clic droit, ce qui lui permet de contourner les mesures de sécurité intégrées à macOS.

Une fois installé, Poseidon se fond dans le système et commence à siphonner les informations sensibles des internautes piégés : fichiers, mots de passe (y compris ceux stockés dans des gestionnaires comme Bitwarden ou KeePass XC), données de crypto wallets, données de navigation. Bien que l'option ne soit pas encore fonctionnelle, puisqu'elle est en cours de développement, le malware serait aussi capable, à terme, de capter les configurations VPN. Les données exfiltrées sont ensuite envoyées en direction de l'adresse IP du serveur de contrôle administré par Rodrigo4.

Comme le dit l'adage, mieux vaut prévenir que guérir

Pour éviter de tomber dans les pièges tendus par des malwares comme Poseidon, il n'y a pas de secret. Première chose, vous devez à tout prix éviter de cliquer sur les annonces dans les résultats de recherche. Si malgré tout, vous tenez à suivre les liens publicitaires, vérifiez toujours l'identité de l'annonceur en cliquant sur les options d'affichage des informations relatives à l'annonce. Dans le cas de Poseidon, en dépit du badge d'identité vérifiée par Google Ads, les chercheurs de Malwarebytes ont pu constater que le nom de l'annonceur n'avait aucun rapport avec Arc Browser.

Privilégiez toujours le téléchargement de programmes macOS depuis le Mac App Store, ou rendez-vous directement sur les sites officiels des éditeurs. Gardez aussi en tête qu'une installation forcée avec le clic droit de la souris ou du trackpad n'est jamais bon signe.

Viennent enfin les recommandations classiques : gardez votre système d'exploitation et votre navigateur à jour, envisagez un antivirus, ne cliquez pas sur des liens suspects, n'ouvrez pas les e-mails en provenance d'expéditeurs inconnus, etc. Des conseils évidents, certes, mais qu'il est toujours bon de rappeler pour celles et ceux du fond qui n'ont écouté qu'à moitié.

Source : Malwarebytes