Un nom qui sonne comme un film de vampires, mais qui désigne une nouvelle menace bien réelle. VanHelsing est un ransomware découvert mi-mars par plusieurs équipes de cybersécurité. En l’espace de deux semaines, il a déjà fait trois victimes, dont une entreprise tech française, et inquiète par sa rapidité de diffusion, sa capacité à échapper aux systèmes de détection, et son impact potentiel.

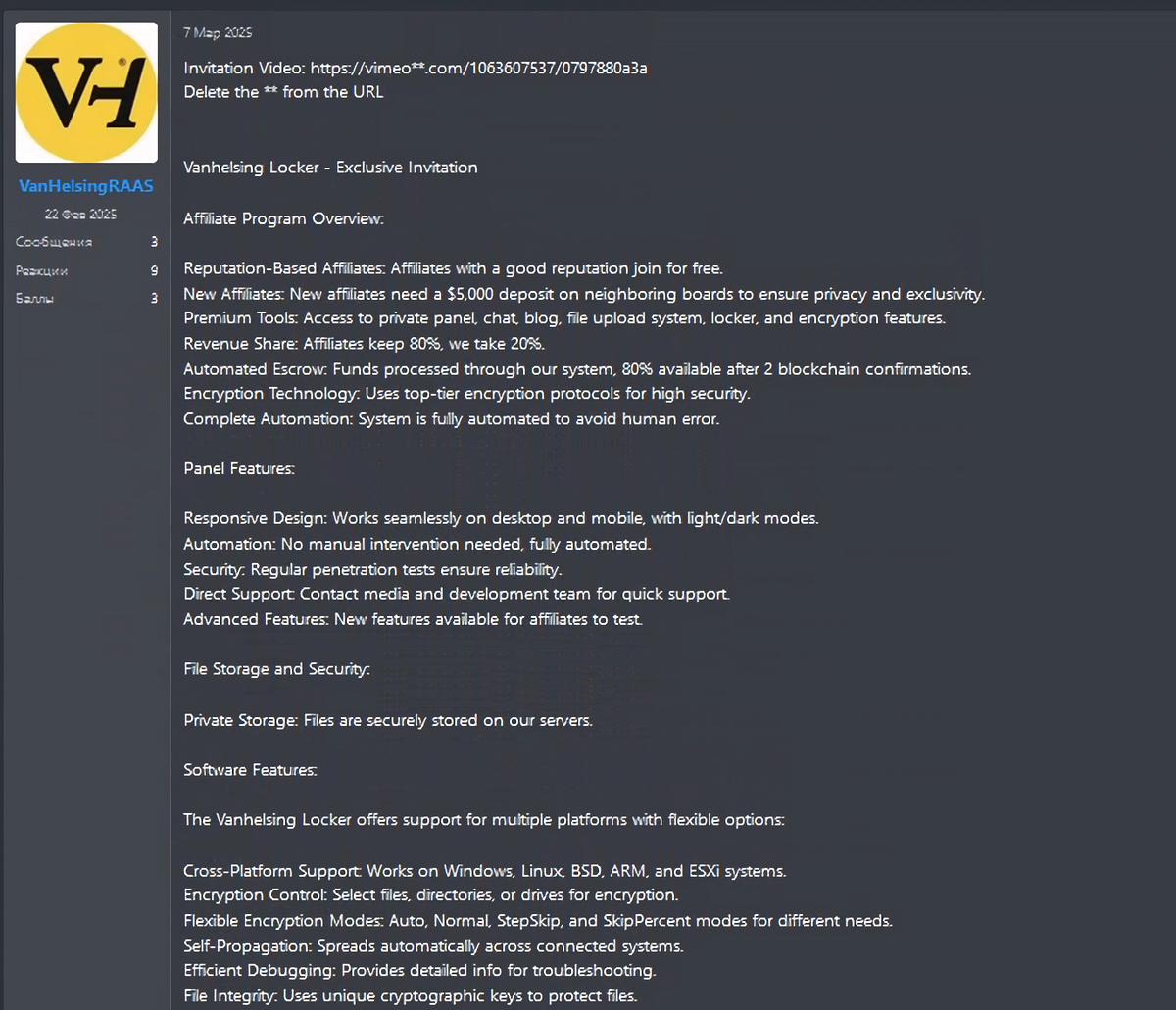

Derrière VanHelsing, on trouve une nouvelle offre de ransomware-as-a-service, ou RaaS : une plateforme sur laquelle les pirates peuvent louer un rançongiciel prêt à l’emploi. Pour les affiliés expérimentés, c’est gratuit. Pour les débutants, c’est 5000 dollars l’entrée. En échange, ils conservent 80 % des rançons extorquées, et reversent le reste aux développeurs du malware.

Mais VanHelsing ne fait pas que chiffrer les fichiers. Il copie aussi les données sensibles – documents internes, rapports financiers, fichiers RH – et menace de les publier si les cibles refusent de payer. Une stratégie de double extorsion plutôt classique, mais qui continue de faire ses preuves, comme l’ont appris à leurs dépens une collectivité et deux entreprises ces dernières semaines.

Des techniques d'évasion avancées pour mieux vampiriser

Le ransomware cible en priorité les systèmes Windows, mais selon les chercheurs de Check Point, des versions compatibles avec Linux, ESXi, BSD et ARM seraient déjà en circulation ou en préparation. Son code évolue rapidement et deux variants ont été repérées à quelques jours d’intervalle, avec des fonctionnalités déjà en test pour se propager sur les réseaux d’entreprise.

Sur le plan technique, VanHelsing agit silencieusement. Il chiffre les fichiers sans en changer l’extension tout de suite, de manière à ne pas déclencher les systèmes de détection automatique. Le renommage n’intervient qu’en seconde étape, une fois tout le disque verrouillé. Résultat : les victimes s’en rendent compte trop tard.

Le malware est également capable de se propager sur le réseau, de s’exécuter sans privilèges admin, et de cibler des partages SMB. Il évite sciemment certains répertoires système pour ne pas bloquer totalement les machines – une logique calculée pour maintenir les victimes en situation de négociation.

Des entreprises aux particuliers : toutes et tous concernés

Derrière VanHelsing, tout pointe vers un projet structuré, probablement piloté depuis l’Europe de l’Est. Le ransomware évite systématiquement les systèmes localisés dans les pays de la CEI (comme la Russie ou la Biélorussie), réflexe classique observé chez les groupes opérant depuis cette région.

Tout, dans sa conception, semble confirmer une infrastructure professionnelle : panneau de contrôle pour les affiliés, locker compatible multi-systèmes, système automatisé de répartition des rançons via blockchain, stockage centralisé des fichiers volés, portails sur le dark web pour la négociation et les fuites, jusqu’au fond d’écran personnalisé et à l’extension de fichiers *.vanhelsing. Les affiliés bénéficient même d’un support technique direct, preuve supplémentaire d’un niveau d’organisation rarement atteint dans les opérations amateur.

VanHelsing a déjà visé deux entreprises tech, une en France et une aux États-Unis, ainsi qu’une ville texane, exigeant des rançons chiffrées à 500 000 dollars en bitcoins. Des structures souvent critiques, dont les activités peuvent difficilement être suspendues.

Pour les entreprises comme pour les administrations, c’est un nouveau rappel à l’ordre. Sauvegardes hors ligne, mises à jour régulières des systèmes et des outils de détection, authentification renforcée, sensibilisation des équipes font partie des mesures de prévention à continuer d’appliquer scrupuleusement pour limiter les risques d’intrusion… et de dommages collatéraux.

Car une cyberattaque, quelle qu’elle soit, ne reste jamais confinée à l’entreprise visée. Derrière un système compromis, ce sont parfois des services administratifs inaccessibles, des démarches impossibles à finaliser, des hôpitaux ralentis, parfois même à l’arrêt, ou des données personnelles exposées sans que les concernés en soient immédiatement informés.

Sources : CYFIRMA, Check Point