Les méthodes de protection de données

Microsoft a développé différentes technologies propriétaires de cryptage (EFS « Encrypting File System » et Bitlocker) permettant de dissimuler respectivement des fichiers ou l'intégralité d'un disque dur. Le cryptage EFS nécessite de nombreuses manipulations, et Bitlocker n'est disponible que sur les versions professionnelles et entreprises de Windows.La solution la plus simple consiste à utiliser un logiciel de cryptage Open Source (libre de droits). Il en existe beaucoup et de nombreux sont gratuits : TrueCrypt, AxCrypt, WinSesame, Private Disk Light... Reconnu pour son efficacité et sa simplicité d'emploi, TrueCrypt est capable de chiffrer un fichier, un dossier, voire l'intégralité d'une partition du système en quelques clics. L'idéal pour mettre vos informations sensibles à l'abri.

Cryptez vos données avec TrueCrypt

Installez et lancez TrueCrypt. Dans la première fenêtre, choisissez une lettre de lecteur disponible et cliquez sur « Create volume ». Sélectionnez « Create an encrypted file container » afin de créer un dossier crypté (visible de tous, mais que seul vous pourrez ouvrir), ou « Encrypted the system partition or entire system drive » si vous souhaitez crypter une partition ou l'intégralité d'un disque dur : dans ce cas, le volume sera totalement invisible. Cliquez ensuite sur « Next ».

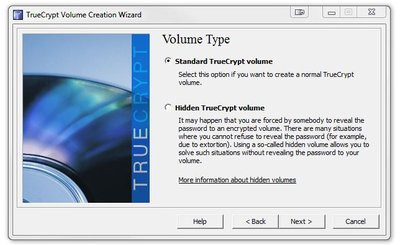

Dans la fenêtre suivante, choisissez « Standard TrueCrypt volume » pour créer un disque virtuel crypté et cochez « Hidden TrueCrypt volume » pour créer une partie sécurisée à l'intérieur d'un volume crypté d'apparence ordinaire.

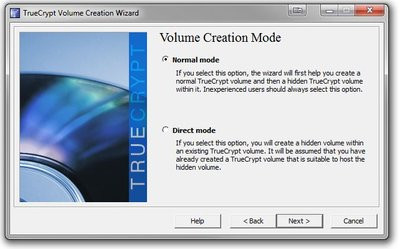

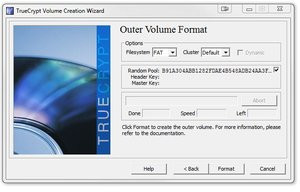

Si vous souhaitez créer un disque caché, cochez ensuite « Normal mode » pour créer d'abord le volume ordinaire puis le volume caché à l'intérieur. Cliquez sur « Select file » pour indiquer l'emplacement et le nom (par exemple mon_dossier) du futur volume crypté, puis suivez l'assistant. Dans les fenêtres suivantes, choisissez la taille et le format (NTFS ou FAT) du volume : privilégiez le format NTFS pour pouvoir cacher de grandes quantités de données.

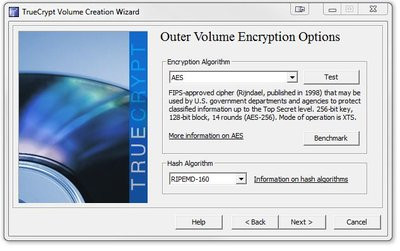

Cliquez sur « Next »: les options de chiffrement (menu déroulant « AES) comprennent de nombreux choix d'algorithmes incompréhensibles pour le commun des mortels. Le niveau de sécurité de « AES » est amplement suffisant pour un usage normal, vous pouvez donc laisser les options de cette étape par défaut.

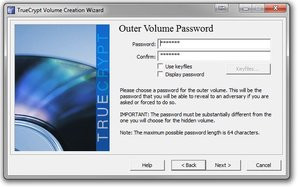

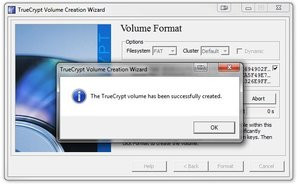

Dans la fenêtre suivante, saisissez un mot de passe (notez-le précieusement), et cliquez sur « Next ». Ensuite le logiciel va appliquer l'algorithme de cryptage. Cette étape peut durer plus ou moins longtemps en fonction de la taille du volume, ou du fichier à dissimuler.

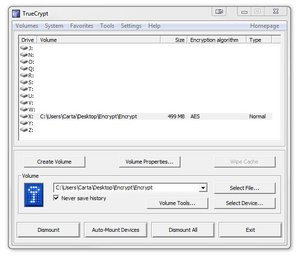

Lorsque l'opération est terminée, cliquez sur « OK ». Pour accéder à vos données chiffrées, lancez TrueCrypt, cliquez sur « Select File » pour pointer le fichier conteneur et saisissez votre mot de passe. Double cliquez sur la ligne correspondante pour l'ouvrir. S'il s'agit d'une partition ou d'un disque dur, sélectionnez directement « Auto-Mount Device » puis saisissez votre mot de passe. TrueCrypt recommande un mot de passe d'un minimum de 20 caractères.

Conclusion

Sans être un expert en sécurité, TrueCrypt vous permet de protéger vos données des éventuelles attaques et programmes malveillants qui pullulent sur le Web. Même en cas de vol, personne ne sera en mesure de voir les dossiers ou les volumes que vous avez dissimulés.Choisir un bon mot de passe

Pour renforcer votre sécurité et résister par exemple aux attaques des programmes malveillants qui tentent de casser les mots de passe, il convient d'appliquer quelques règles toutes simples : mélanger des caractères, majuscules, minuscules, et chiffres (ex : Ted-75_Dred983).

Pour renforcer votre sécurité et résister par exemple aux attaques des programmes malveillants qui tentent de casser les mots de passe, il convient d'appliquer quelques règles toutes simples : mélanger des caractères, majuscules, minuscules, et chiffres (ex : Ted-75_Dred983).

Commentaires (0)

Poster mon commentaire