Censé renforcer la protection de Windows, le dossier « inetpub » imposé par Microsoft avec la mise à jour d’avril peut être détourné pour bloquer les futures mises à jour du système. Oups.

C’était censé être une simple précaution de sécurité. Déployée début avril, la mise à jour KB5055523 de Windows 11 a introduit un dossier « inetpub » à la racine du disque C, laissant perplexes bon nombre d’utilisateurs et utilisatrices. Une bizarrerie sur laquelle Microsoft avait communiqué après coup, expliquant que ce répertoire, même vide, était indispensable pour sécuriser Windows contre une faille précédemment documentée. Problème : quelques semaines plus tard, on découvre que cette solution a elle-même ouvert une nouvelle vulnérabilité, cette fois susceptible de bloquer l’installation des futures mises à jour du système. Une situation qui n’a pas l’air d’inquiéter Redmond outre mesure.

Un correctif mal ficelé qui ouvre une brèche inattendue

L’affaire a été révélée par le chercheur en cybersécurité Kevin Beaumont. En décortiquant le fonctionnement du correctif lié au dossier inetpub, il a découvert qu’il était possible de détourner son usage en créant une jonction anormale.

Pour rappel, une jonction est un type spécial de lien système utilisé pour connecter un dossier existant (que nous appellerons A) à un autre répertoire hébergé sur le disque (B). Concrètement, elle permet à Windows et aux applications d'accéder au contenu de B en passant par le chemin de A, sans avoir à modifier manuellement l’emplacement d’origine. Cette fonction parfaitement légitime est souvent utilisée pour réorganiser des fichiers ou déplacer des données sans casser les chemins d’accès utilisés par les programmes.

Lorsqu’une jonction est créée, Windows traite A comme un dossier classique, sans distinguer qu’il redirige en réalité vers un autre emplacement. Dans l’équation, le chemin d’origine (A) reste visible pour l’utilisateur, mais toutes les opérations de lecture et d’écriture sont automatiquement redirigées vers B. Ce mécanisme est totalement transparent : ni l’utilisateur ni les applications n’ont besoin de connaître la localisation réelle des données, ce qui garantit la continuité des accès sans perturber le fonctionnement des logiciels ou des processus système.

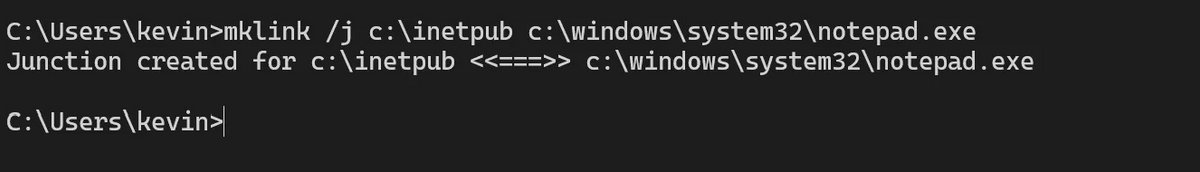

En théorie, une jonction est donc censée relier deux dossiers, même si la connexion entre fichiers n'est pas proscrite. Dans le cas qui nous occupe aujourd’hui, Kevin Beaumont a d'ailleurs démontré qu’il était possible de créer une jonction entre C:\inetpub (notre fameux A) et… un exécutable comme Notepad, à l’aide d’une commande de type mklink /j c:\inetpub c:\windows\system32\notepad.exe. Une opération triviale, qui ne nécessite même pas de droits administrateur, et que n’importe quel utilisateur local peut exécuter.

Problème : cette manipulation désorganise complètement le processus de mises à jour Windows qui, lorsqu’il tente d’interagir avec C:\inetpub, s’attend à trouver un répertoire classique. À la place, il tombe sur un fichier, ce qui provoque une erreur critique (0x800F081F, alias CBS_E_SOURCE_MISSING), entraîne l’échec du processus d'installation, déclenche un rollback automatique et laisse le PC dans l’impossibilité d’appliquer de futures updates tant que la jonction détournée n’a pas été supprimée.

Microsoft minimise le problème et reporte toute correction

Alerté par Kevin Beaumont, Microsoft a bien reconnu l’existence de cette faille… mais n’envisage pas d’intervenir dans l’immédiat. Classée comme bug de gravité moyenne, l'anomalie est jugée insuffisamment critique pour justifier un patch prioritaire puisque la vulnérabilité n’est exploitable que si l’on modifie volontairement le dossier inetpub.

Officiellement, Microsoft rappelle que le dossier inetpub doit rester présent sous sa forme d’origine pour garantir l’intégrité du correctif de sécurité déployé en avril. Mais en pratique, l’implémentation choisie expose Windows 11 à un risque de déni de service silencieux : un tiers malveillant ou un malware pourraient bloquer la réception des updates sans alerter ni l’administrateur ni le système, pour ensuite exploiter des failles connues que les patchs non installés auraient dû corriger. La manipulation est d’autant plus préoccupante qu’elle est réalisable sans privilèges élevés, en quelques secondes.

Pour l'heure, Microsoft considère qu’il suffit de supprimer manuellement la jonction fautive pour résoudre le problème. De son côté, Kevin Beaumont suggère que les solutions de sécurité intègrent des modules de détection spécifiques pour repérer toute tentative de création de jonction à partir du dossier inetpub, en attendant qu’un correctif soit envisagé. Ou pas.

Source : Kevin Beaumont via Medium