Dans un post de blog daté du 20 novembre, la société spécialisée en cybersécurité Cybereason raconte ce qu'elle nomme « l'histoire de Phoenix, le keylogger qui a ressuscité ».

Ce malware, s'il ne semble pourtant pas être revenu d'entre les morts, aurait bien changé de forme depuis sa première infection reconnue, en juillet dernier. Aujourd'hui, son tableau de chasse recenserait plus de 10 000 machines infectées.

Davantage un infostealer

Depuis son lancement, ce keylogger (un programme cherchant à transmettre les frappes du clavier afin d'en retirer des informations sensibles, telles que des mots de passe) s'est largement répandu.Sur son blog, la société Cybereason affirme avoir reclassé ce programme. S'il a initialement été considéré comme un keylogger, les chercheurs se sont rendus compte que Phoenix avait évolué, et qu'il était désormais plus proche d'un logiciel de vol de données (infostealer) que d'un keylogger traditionnel. Sur son blog, l'entreprise déclare : « Phoenix opère en se faisant passer pour un service, et vole des données personnelles issues de près de 20 navigateurs différents, de quatre boites mail, de clients FTP et d'applications de messagerie instantanée ».

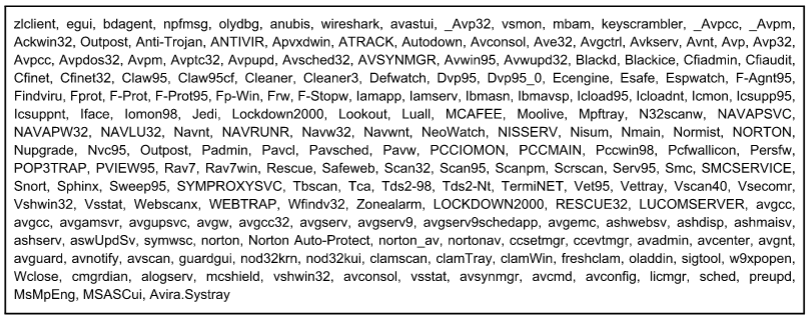

L'arme secrète de Phoenix réside dans le blocage des logiciels de protection. Phoenix serait en mesure de contourner les mesures de plus de 80 anti-malwares et logiciels dédiés à la rétro-ingénierie (l'étude d'un programme afin d'en comprendre le fonctionnement). La liste de ces logiciels est fournie par Cybereason dans l'image ci-dessous. Parmi eux, on trouve de grands noms de la protection antivirus, comme McAfee, qui vient d'ailleurs de lancer un tout nouvel antivirus pour les gamers. Le post de blog précise que, « outre ses fonctionnalités de vol, Phoenix dispose de mécanismes de défense et de contournement des analyses et de la détection, notamment un module tentant d'éliminer les processus des logiciels antivirus ».

La liste des anti-malwares susceptibles d'être contrecarrés par Phoenix selon Cybereason. © Cybereason

Absence de persistance

ZDNet détaille : « Les logiciels de sécurité professionnels mettent en place un système de protection qui alerte lorsqu'une application lancée en local tente de stopper leurs processus. Cela dit, si Phoenix y parvient, il collectera les données pour lesquelles il a été configuré, puis les enverra vers un espace de stockage distant ». Selon Cybereason, cet emplacement peut être un serveur FTP ou une adresse e-mail à protocole SMTP.Le P.-D.G. de Cybereason, Assaf Dahan, relativise : selon son équipe, « Phoenix est davantage utilisé pour un vol de données ponctuel que pour une surveillance prolongée. [ Il ] dispose de fonctionnalités de persistance, mais la plupart des infections que nous avons analysées ne montraient pas de trace de cette persistance ». À priori, le logiciel serait capable d'extraire et de transmettre ses informations, puis de disparaître au démarrage suivant de l'appareil.

Assaf Dahan ajoute : « Phoenix étant un nouveau malware encore en développement, il pourrait y avoir un temps d'attente avant que des outils de surveillance plus robustes ne soient disponibles ». En attendant, il faudra surveiller les mises à jour de nos antivirus favoris.

Source : ZDNet