L'année aura été marquée par une recrudescence des attaques de rançongiciel contre les municipalités. Les experts de Kaspersky évoquent une augmentation de plus de 60 % sur un an.

2019 aura été, selon les chercheurs en cybersécurité de Kaspersky, « l'année des attaques de ransomware contre les municipalités. » Il faut dire qu'au cours de cette année, pas moins de 174 villes et 3 000 administrations municipales ont été ciblées par un rançongiciel. Par rapport à 2018, cela correspond à une augmentation de plus de 60 % de ces attaques organisées par des hackers qui se transforment en maîtres-chanteurs pour obtenir de la ville une rançon. Rançon qui a pu atteindre jusqu'à 5 millions de dollars, mais dont les répercussions financières sont encore plus importantes.

Céder au chantage « se solde inévitablement par des frais supplémentaires »

Le ransomware n'est évidemment pas nouveau. Mais « traditionnellement », si l'on ose dire, il frappait davantage les entreprises, profitant de la méconnaissance des usages cyber de ces dernières (les plus petites notamment) pour les faire passer à la caisse. Ce qui fut nouveau cette année, c'est la proportion de villes ciblées par ces malwares, peut-être est-ce dû au fait que leur solvabilité est bien meilleure et qu'elles seront plus à même de payer rapidement, pour le bien de leurs administrés, outre le fait qu'elles sont parfois assurées pour ces cas extrêmes, ce qui les incite alors doublement à payer.Le ransomware Clop serait à l'origine de la cyberattaque du CHU de Rouen : les détails de l'ANSSI

Selon le rapport de Kaspersky publié en cette fin d'année, le montant moyen des rançons tournerait autour du million d'euros. Sauf que les conséquences vont bien au-delà du simple paiement, comme nous l'explique Fedor Sinitsyn, chercher en sécurité : « Il ne faut jamais oublier que céder au chantage est une solution à court terme qui ne fait qu'encourager les criminels et les inciter à revenir très probablement à la charge. En outre, une fois qu'une ville a été attaquée, c'est l'ensemble de ses infrastructures qui sont compromises et doivent faire l'objet d'une recherche d'incidents et d'un audit approfondi. Cela se solde inévitablement par des frais supplémentaires qui viennent s'ajouter à la rançon. »

Des malwares récemment découverts

Trois familles de malware reviennent le plus fréquemment aussi dans l'écosystème des ransomwares : Ryuk, Purga et Stop. Le premier, apparu il y a plus d'un an, demeure toujours actif et frappe autant le secteur public que privé. Il prend souvent la forme d'un malware de type backdoor et se propage via des messages de phishing, en y insérant des pièces-jointes malveillantes, sous l'apparence d'un document financier. Ryuk (que l'on reconnaît sous le nom de détection Trojan-Ransom.Win32.Hermez) s'attaque notamment à l'Allemagne, à la Chine, à l'Algérie ou à l'Inde).Purga (Trojan-Ransom.Win32.Purga), lui, est identifié depuis 2016. Sa propagation dans les municipalités est cependant bien plus récente, et se diffuse grâce au phishing ou à des attaques par force brute.

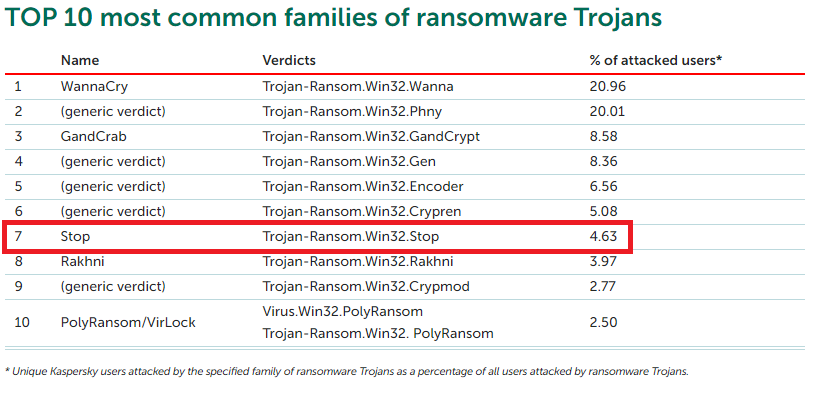

Stop (Trojan-Ransom.Win32.Stop), aussi connu sous le nom de Djvu STOP, a été identifié fin 2018 pour la première fois et aurait fait plus de 20 000 victimes depuis. Il arrive d'ailleurs en bonne position (7e) dans le classement des rançongiciels les plus courants. Diffusé au Vietnam, en Inde ou encore au Brésil, il est surtout distribué via des programmes d'installation de logiciels, à partir d'un site de téléchargement non fiable par exemple.

Notons que la France a été frappée cette année par les trois malwares. Elle a concentré 1,08 % des attaques Ryuk, 0,10 % des cyberattaques Purga et 0,28 % des attaques Stop.