« WinstarNssmMiner », voilà le petit nom qu'a donné l'équipe de 360 Total Security au dernier virus conçu dans le but de faire miner des cryptomonnaies aux appareils qu'il infecte. Développé de manière redoutable, il est ainsi programmé afin de faire entièrement planter l'ordinateur victime au cas où son propriétaire tenterait de l'arrêter dans sa titanesque tâche. Les créateurs du virus auraient déjà empoché plus de 28 000 $ de cette manière, grâce à Monero. Plus de 500 000 attaques auraient été interceptées par la solution 360 Total Security en trois jours.

Un développement aussi brillant que destructeur

Bien que la manière dont « WinstarNssmMiner » infecte le PC de ses victimes soit encore un mystère, ce qui ne l'est pas, c'est la façon dont il agit une fois sur un ordinateur.Il commence alors par scanner la solution antivirus qui y est installée. Si l'antivirus fait partie de ceux développés par les plus grands fabricants (Avast, Kaspersky, Bitdefender etc), le programme se met tout simplement en veille de façon à ne pas être détecté. Dans le cas d'un antivirus un peu plus marginal et non développé par l'un des plus grands constructeurs, le virus le désactive, tout simplement.

Une fois que l'analyse du fichier infecté s'est passée sans problème et que le virus est présent sur l'ordinateur cible, il crée immédiatement deux processus, y injecte du code malveillant puis définit leurs attributs comme « CriticalProcess ». Le travail peut alors commencer.

Pendant que le premier processus mine des cryptomonnaies, le second surveille le logiciel antivirus. La procédure du premier demandant énormément de ressources à l'ordinateur infecté, le second processus peut ainsi immédiatement arrêter l'opération dans le cas où l'antivirus se réveillerait et soupçonnerait une quelconque activité suspecte.

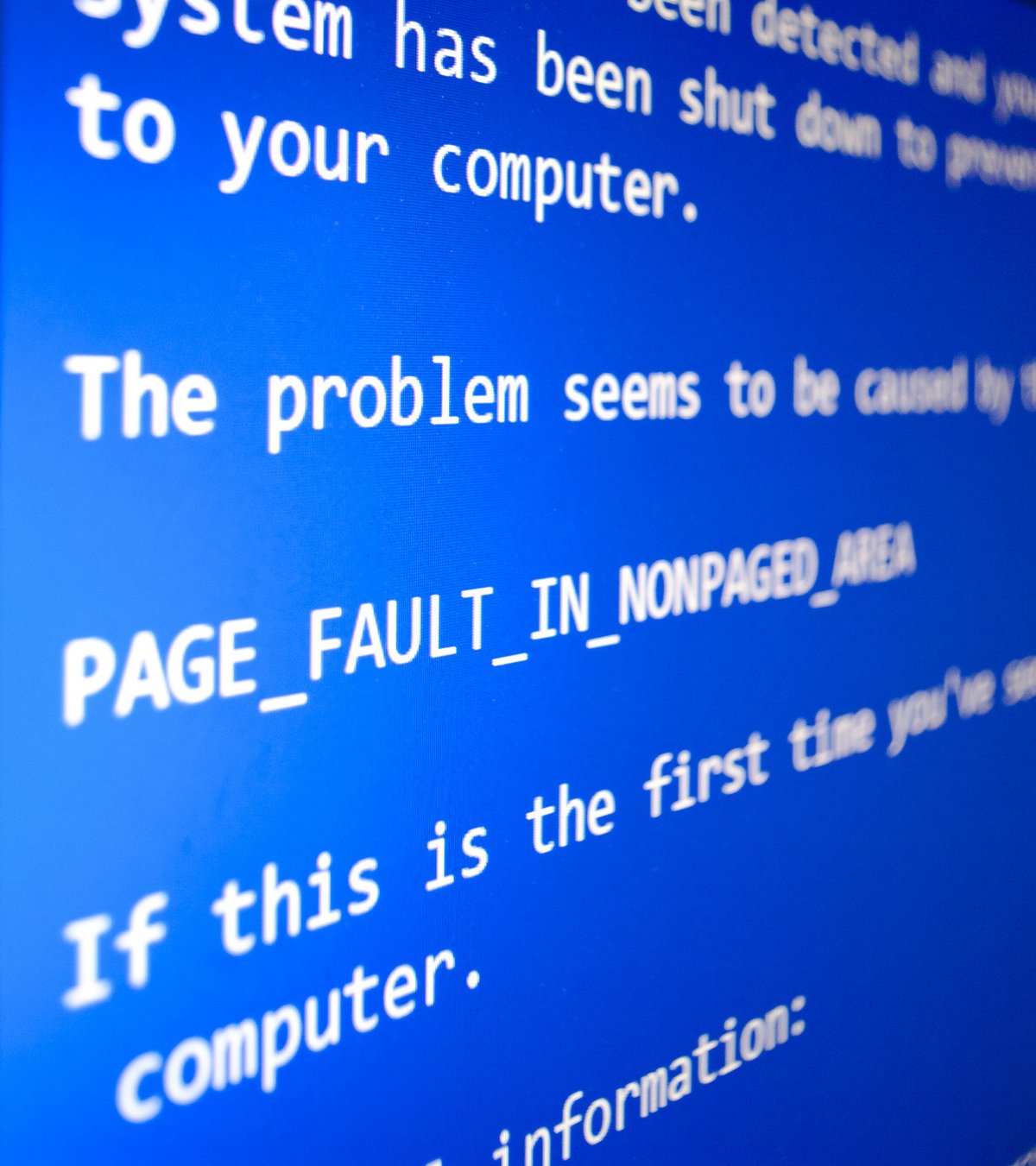

Le problème étant que, de toute façon, non seulement les antivirus ne sont pas capables de repérer les derniers virus en date, mais surtout que dans le cas où le propriétaire du PC essaierait de fermer manuellement les processus en cause via le gestionnaire de tâche, en les repérant grâce à leur consommation de ressources anormalement haute, la seule chose qu'il obtiendrait serait le tristement célèbre blue screen.

Un virus basé sur XMRig

D'après les dernières informations, le virus s'appuierait sur un projet d'exploitation de la cryptomonnaie open source appelé XMRig, spécialement développé pour travailler sur Monero. Ce système aurait déjà été utilisé fin 2017 par un présumé pirate Russe qui s'en serait servi au sein d'un mod pour le jeu vidéo GTA V.Une fois que le mod était installé par un joueur, le cheval de Troie qu'il contenait cachait alors le mineur de cryptomonnaie en tant qu'application légitime au sein de la machine infectée et démarrait ensuite ses opérations de minage. Là encore, l'extraction demandant énormément de ressources à la machine, le programme était conçu de manière à s'arrêter et disparaître immédiatement de la liste des processus une fois le gestionnaire de tâches ouvert par l'utilisateur, de façon à ne pas pouvoir être stoppé.