Le cheval de Troie bancaire, poussé par le groupe TA542, a fait une pause pendant les fêtes. Le voici de retour.

Il y a quelques années, le groupe de cybercriminels TA542 a mis au point le malware Emotet, un cheval de Troie bancaire dont le but est de voler des données financières. Au fil des ans, il est parvenu à évoluer et est devenu une menace pour les utilisateurs du monde entier, à tel point que, comme l'indique le spécialiste de la cybersécurité, Proofpoint, il a concentré, durant plusieurs mois en 2019, 11 % de toutes les attaques malveillantes. TA542 possède un atout de taille : sa capacité à inonder la sphère cyber. Cette particularité lui permet de toucher toutes les régions du monde en ayant pourtant été inactif 150 jours sur 365 l'année dernière.

Un million de personnes ciblées en moins de trois jours

Lundi 13 janvier, Emotet a repris du service en lançant une nouvelle campagne, localisée aux États-Unis, au Canada et au Mexique. Les potentielles victimes du cheval de Troie sont essentiellement issues de l'industrie pharmaceutique. En l'espace de trois jours, le malware avait ciblé plus d'un million de personnes, dont 750 000 pour la seule première journée, un record depuis avril 2019. Et ça ne s'arrête pas là.Lire aussi :

Il y bien une faille dans Internet Explorer... que Microsoft ne peut pas corriger pour l'instant

Il y bien une faille dans Internet Explorer... que Microsoft ne peut pas corriger pour l'instant

Le lendemain, le nombre d'États ciblés par Emotet a fortement augmenté. Une douzaine de pays supplémentaires ont ainsi rejoint la liste des victimes : l'Australie, l'Autriche, Hong-Kong, l'Italie, le Mexique, Singapour, la Corée du Sud, l'Espagne, la Suisse, Taïwan et les Émirats arabes unis.

Très bien préparés, les membres du groupe TA542 ont multiplié les langues utilisées pour mener leurs attaques par courrier électronique. On retrouve ainsi de l'anglais, du chinois, de l'italien, de l'espagnol, de l'allemand et du japonais.

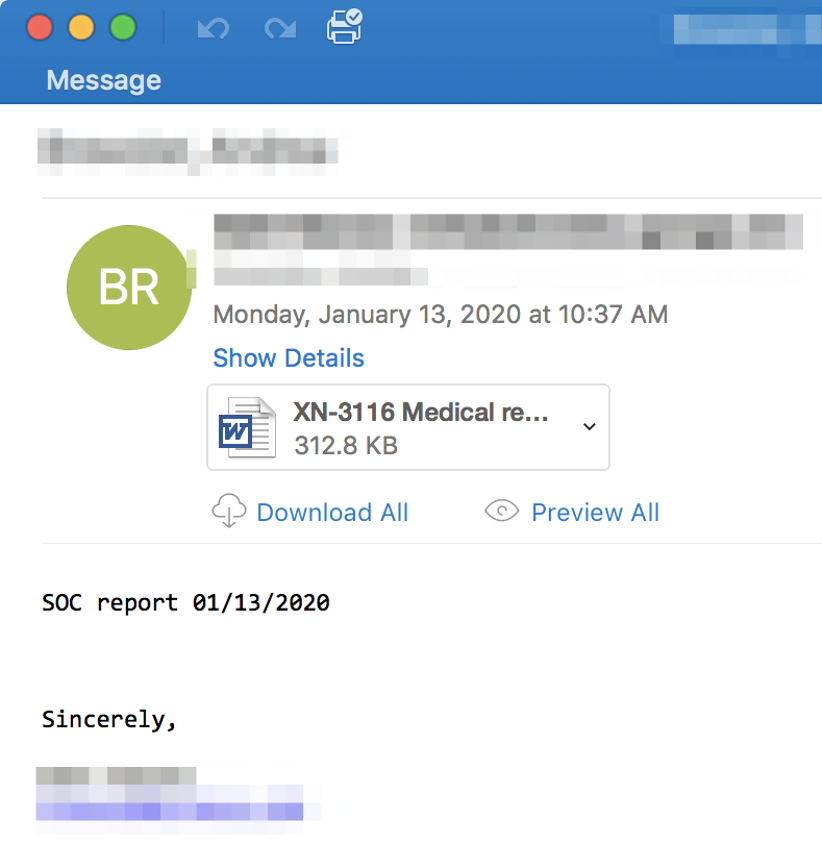

Un malware qui peut se cacher dans un document Word

Réputé robuste, Emotet, qui se diffuse par l'envoi de courriers électroniques, peut télécharger et installer une gamme de logiciels malveillants sur les ordinateurs. Il peut également se propager sur les réseaux sociaux et les appareils infectés pour lancer de nouvelles attaques. Le malware est rendu d'autant plus efficace qu'il est aux mains d'un groupe sophistiqué qui jouit, à l'échelle mondiale, de moyens très importants.Lire aussi :

Kaspersky : "Les données médicales valent plus cher que les données bancaires" (T. de Coatpont)

Kaspersky : "Les données médicales valent plus cher que les données bancaires" (T. de Coatpont)

Désormais, les attaquants utilisent des documents Word malveillants, insérés en pièces-jointes dans les mails et les URL qui conduisent vers des documents néfastes et permettent l'installation d'Emotet. Le logiciel malveillant a alors tout le loisir d'installer à son tour un cheval de Troie bancaire sur l'ordinateur de la cible.

Source : Proofpoint