Introduction

Est-il encore possible de protéger sa vie privée sur la Toile ? Voilà une question qui revient régulièrement. Les internautes font aujourd'hui face à plusieurs menaces mais leurs habitudes n'ont cependant pas fondamentalement changé. Peut-être serait-il temps d'opter pour les bons outils.Les documents partagés par Edward Snowden, ancien analyste à la NSA, sur les pratiques de surveillance massives orchestrées par les agences de renseignement ont fait l'effet d'une onde de choc. Les théories entretenues par ceux que l'on considérait alors comme des paranoïaques n'étaient peut-être pas complètement farfelues. Du jour au lendemain, les plus grandes sociétés Internet ont été directement impliquées dans des affaires de cyber-surveillance. Autant dire que la confiance des internautes vis-à-vis de ces entreprises, et de ces dernières vis-à-vis du gouvernement, en a pris un sacré coup.

En parallèle, la publicité en ligne devient de plus en plus ciblée, principalement à l'insu des utilisateurs. Entre les outils de pistage et les super cookies, l'historique de navigation, les habitudes de surf ou encore la position géographique sont régulièrement passés au crible pour les annonceurs qui veulent optimiser les coûts de leurs campagnes publicitaires au maximum, en les restreignant à un public spécifique mais « qualifié ».

Certes, pour mieux protéger sa vie privée, la solution ultime consistera simplement à débrancher son PC, mais ce serait oublier un peu trop vite l'utilité d'une connexion Internet. Parce que si la Toile n'est pas toute rose, elle présente tous les avantages qu'on lui connaît. Voici donc une sélection non exhaustive d'outils pour envoyer des emails chiffrés, partager des fichiers de manière sécurisée, discuter en confiance sur une messagerie instantanée ou surfer plus tranquillement sur le Web.

Une messagerie chiffrée

Le mail reste l'activité principale des internautes : qu'il s'agisse d'échanges privés ou professionnels, les messages contiennent bien souvent des données personnelles. Parfois ils sont livrés avec des pièces jointes sensibles comme des photos, des rapports financiers ou des documents administratifs.Microsoft, Apple, Google ou Yahoo! sont les principaux fournisseurs de solutions de messagerie. Seulement, au travers des révélations d'Edward Snowden, ces mêmes sociétés sont la cible des agences de renseignement aux États-Unis ; Michael S. Rogers, directeur de la NSA souhaite simplifier la collecte de données via la mise en place d'une porte ouverte et tout à fait légale. A l'heure actuelle, il est difficile d'affirmer que les courriers de chacun sont sécurisés.

Bien sûr, on peut toujours configurer un NAS chez soi et y installer un serveur de messagerie. Mais le trafic transite tout de même via votre fournisseur d'accès à Internet, lui aussi sous surveillance... et lorsque l'on sait que la NSA est prête à pirater les câbles sous-marins... La solution la plus simple consiste alors à chiffrer les messages.

Le chiffrement des emails : les principes de base

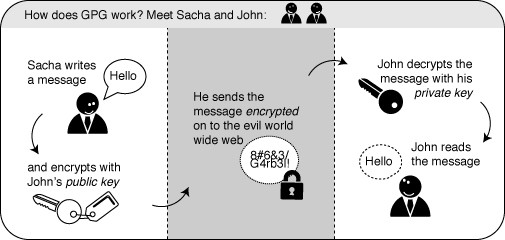

Le système de chiffrement le plus répandu est PGP, un acronyme pour Pretty Good Privacy. Le dispositif permet à l'expéditeur d'un message de le chiffrer, le transformer en une chaîne de caractères incompréhensibles. Ce message sera délivré dans la boite de réception du destinataire et lui seul sera en mesure de le déchiffrer pour obtenir un texte en clair. En d'autre termes, il dispose de la bonne clé. Car PGP repose sur un jeu de clés publiques et privées que chacun est en mesure de générer.

Crédits : flossmanuals.net

La clé publique garantit l'identité de l'internaute et est associée à une adresse email spécifique. Elle peut être publiée sur un site ou distribuée à ses contacts. Ils en feront usage pour chiffrer les messages qui leur sont adressés. Ces emails pourront ensuite être déchiffrés grâce à la clé privée associée, uniquement présente sur leur machine. La clé privée permettra aussi d'apposer une signature numérique aux messages sortants.

Du gestionnaire de courrier classique au webmail, il existe actuellement plusieurs solutions gratuites pour bénéficier de ce niveau de sécurité. Voici quelques pistes.

Thunderbird + Enigmail : le combo le plus populaire

Si vous utilisez le client Thunderbird, plusieurs extensions sont disponibles pour assurer le chiffrement des messages. La plus populaire reste certainement Enigmail. Celle-ci procède tout d'abord à l'installation de l'utilitaire OpenPGP, puis vous invite à configurer les paramètres de chiffrement par défaut mais surtout à générer une clé publique et une clé privée ou à importer des clés existantes.

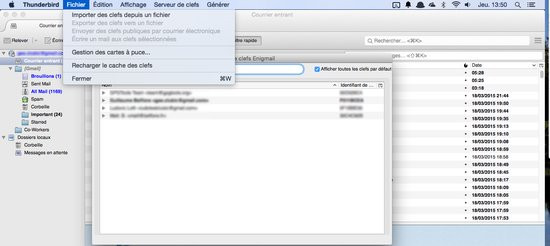

Importer ses clés

Une fois Enigmail configuré, il sera possible d'importer les clés publiques de ses contacts. Celles-ci se présentent généralement sous la forme de fichiers en .asc. Si elles sont envoyées par email en pièce jointe, il suffira de cliquer droit sur le fichier. Sinon rendez-vous dans Enigmail > Gestion des clés > Fichier > Importer des clés depuis un fichier. Pour partager de votre côté votre clé publique, certaines plateformes spécialisées proposent de l'héberger. C'est par exemple le cas de Keybase.io.

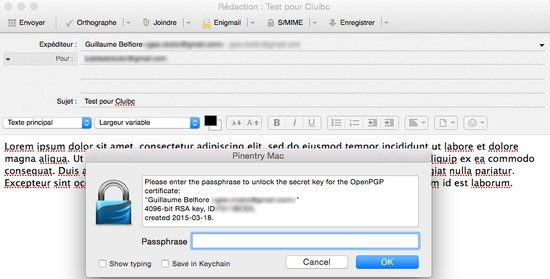

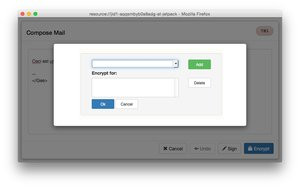

Chiffrer un email

Pour la rédaction d'un email sécurisé, il suffira d'ouvrir la fenêtre de composition classique puis de choisir les options pour le chiffrement ou la signature via le menu Enigmail. En effet, si pour un contact particulier les messages peuvent être chiffrés avec sa clé publique, vous pourrez signer vos courriers et certifier ainsi votre identité avec votre clé privée. Dans ce dernier cas, OpenPGP vous demandera votre mot de passe associé à celle-ci.

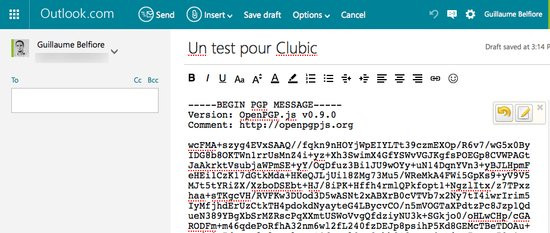

Mailvelope : pour sécuriser votre Webmail

Si traditionnellement, le chiffrement des emails est opéré depuis un client de messagerie, il est également possible de continuer à utiliser un Webmail. L'extension Mailvelope, disponible pour les navigateurs Chrome et Firefox, appose une couche de sécurité sur les services Gmail, Outlook.com, Yahoo! Mail et GMX. Plus précisément, l'équipe explique que le service est compatible avec n'importe quel Webmail via une reconnaissance du champ texte de la fenêtre de composition.

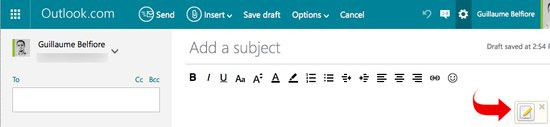

Relativement simple de prise en main, Mailvelope propose de générer une clé publique et privée, de les exporter et d'importer des clés existantes, soit via des fichiers de type .asc, soit simplement en les copiant-collant. Lorsque l'internaute souhaite composer un nouveau message, il retrouvera une nouvelle icône spécifiquement dédiée à la rédaction d'un mail sécurisé. Il suffira de cliquer sur celle-ci pour ouvrir une nouvelle fenêtre présentant un autre champ de composition.

L'utilisateur pourra choisir de signer son message en saisissant le mot de passe associé à sa clé privée, ou de chiffrer l'email en utilisant l'une des clés publiques de ses contacts précédemment importées. Lorsque la signature est ajoutée ou que le message est chiffré, le bouton Transfert basculera le contenu vers la fenêtre de composition du service mail utilisé. L'internaute n'aura ensuite qu'à saisir le sujet et l'expéditeur de son choix tout à fait normalement.

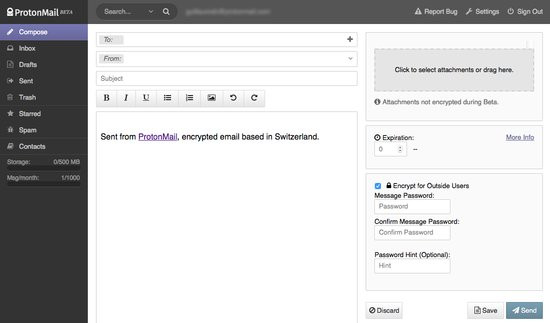

ProtonMail : une messagerie chiffrée clé-en-main

Il existe des solutions hébergées sécurisées et clé-en-main. C'est par exemple le cas de ProtonMail actuellement disponible en bêta et sur invitation. Le service a été conçu par des ingénieurs du CERN (Organisation européenne pour la recherche nucléaire), de Harvard et du MIT, outrés par les pratiques de la NSA. ProtonMail est hébergé en Suisse, un cadre qui serait particulièrement propice à la garantie de la vie privée, puisque la société est régie par des lois différentes de celles appliquées aux États-Unis et au sein de l'Union Européenne.

A la création d'un compte, ProtonMail explique que l'internaute devra créer deux mots de passe. Le premier transitera vers les serveurs de la société du service et permettra d'identifier la personne. L'équipe de développement précise que le second est utilisé pour déchiffrer la boite mail et ne leur sera pas transmis. Impossible donc de le restaurer en cas d'oubli. ProtonMail générera une paire de clés publique/privée directement hébergées sur ses serveurs. Toutefois, le principe est un peu différent des solutions mentionnées plus haut.

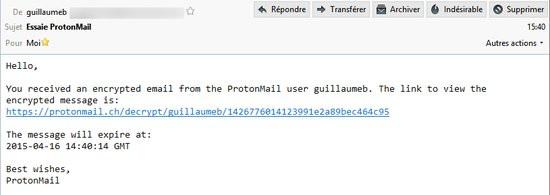

Pour rédiger un nouveau message sécurisé, il faudra saisir un contact puis cocher l'option Encrypt for Outside Users. Deux champs inviteront l'utilisateur à entrer puis à confirmer un mot de passe afin que le destinataire puisse consulter le texte. Il sera nécessaire de lui communiquer préalablement ce mot de passe - par exemple par SMS. Notons aussi la possibilité d'ajouter une date d'expiration à cet email. Lorsqu'elle est activée, cette option propose d'effacer le message après 1 heure et jusqu'à 28 jours maximum.

De son côté, l'expéditeur recevra un lien dirigeant vers une page Web dotée d'un champ sur lequel il suffira de saisir le mot de passe pour ensuite afficher le message. ProtonMail assure un chiffrement en RSA-2048 et AES-256.

Partager des fichiers en sécurité

Face aux pratiques de surveillance mises en place par les autorités et à la publicité intrusive, les internautes deviennent de plus en plus méfiants. Pourtant, les sociétés Internet les encouragent sans cesse à stocker leurs fichiers sur un serveur distant avec plusieurs gigaoctets d'espace gratuit et des tarifs parfois assez alléchants.En parallèle, à l'ère des smartphones et des tablettes, le consommateur produit toujours plus de médias et compte y accéder depuis n'importe où. Mais quelle solution de stockage faut-il adopter ? Comment s'assurer que ses fichiers seront bel et bien protégés ? Voici quelques solutions disponibles sur le marché.

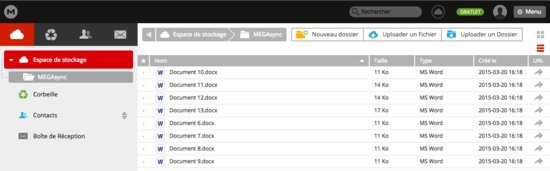

MEGA : 50 Go, gratuits et sécurisés

Fondé par Kim DotCom, le service MEGA débloque d'emblée 50 Go de stockage gratuits, et met à disposition 500 Go et 1 To de bande passante pour 9,99 euros par mois ou 99,99 euros par an. L'équipe promet un service centré sur la sécurité avec des fichiers chiffrés de bout en bout. En d'autres termes, les transferts de masse sont sécurisés via l'algorithme AES 128 bits (pour ne pas trop solliciter le CPU), et sur les serveurs, les fichiers sont chiffrés en RSA-2048.

Avec MEGA, c'est le mot de passe de l'utilisateur qui constitue la clé maître afin de chiffrer ses documents. Il ne faut donc pas l'oublier. L'internaute peut générer un nouveau mot de passe mais dès lors, tous les documents précédemment stockés sur le site mega.co.nz ne seront plus lisibles, à moins que, par mesure de sécurité, il ait préalablement sauvegardé sa clé pour pouvoir l'associer à un nouveau mot de passe.

Une fois le client MEGA installé, son paramétrage est relativement simple. Par défaut, un dossier de synchronisation est créé, mais l'internaute est en mesure de choisir plusieurs autres répertoires locaux pour transférer automatiquement leurs contenus sur les serveurs et les répliquer ensuite sur d'autres machines.

Télécharger MEGA Sync pour Windows et OS X,

MEGA pour Android et iOS,

Et les extensions de navigateur MEGA pour Firefox et Chrome

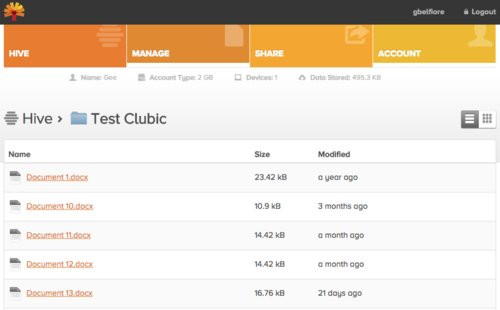

SpiderOak : approuvé par Edward Snowden

Au mois de juillet dernier, dans une interview vidéo recueillie par The Guardian, Edward Snowden, l'ennemi juré des services de renseignement, expliquait que Dropbox était « hostile à la vie privée ». Il faut dire que la société a nommé Condoleezza Rice au sein de son conseil de direction : elle aurait été à l'origine de différentes mises sur écoute téléphonique, et aurait soutenu le président Bush lorsqu'il souhaitait autoriser la NSA à collecter diverses données dans le cadre d'une enquête sur des supposés membres d'Al-Qaïda. Elle aurait aussi participé à la surveillance passive des membres du Conseil de sécurité de l'ONU. Edward Snowden suggérait alors d'utiliser SpiderOak, une société garantissant n'avoir aucune information sur ses utilisateurs.Pour les comptes gratuits, SpiderOak n'offre que 2 Go de stockage. Pour bénéficier de 1 To d'espace, il faudra débourser 12 dollars par mois ou 129 dollars par an. En revanche, la société promet un niveau de sécurité bien meilleur avec un chiffrement systématique des fichiers. SpiderOak n'a tout simplement aucune donnée en clair sur ses serveurs. Elle pratique la politique du « Zero Knowledge ».

Certes, on peut avoir recours à un utilitaire comme TrueCrypt pour chiffrer les fichiers stockés sur Dropbox. Toutefois, le processus peut être laborieux. SpiderOak, lui chiffre d'emblée toutes les données sur la machine de l'utilisateur avant de les envoyer vers ses serveurs. C'est d'ailleurs le même client de synchronisation qui se chargera de les déchiffrer. SpiderOak invite à s'identifier sur son site pour retrouver ses fichiers et les déchiffrer directement sur ses serveurs. En revanche, sur l'écran de connexion, la société indique que pour être assuré d'une vie privée complète et maximale, il est conseillé de consulter ses documents depuis les logiciels de synchronisation.

Le principe de SpiderOak est relativement simple. Une fois le client installé, un répertoire baptisé SpiderOak Hive est créé. Tous les fichiers et dossiers placés à l'intérieur seront chiffrés, envoyés vers les serveurs de la société puis répliqués sur toutes les machines rattachées au même compte utilisateur. L'application SpiderOak embarque également un dispositif permettant non pas de synchroniser les fichiers mais simplement de les sauvegarder en ligne. Ce procédé pourra être automatisé.

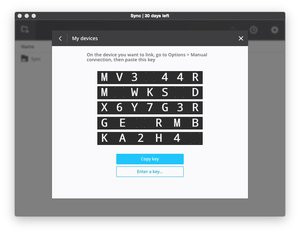

BitTorrent Sync : la synchronisation, sans serveur tiers

Si la plupart des services de synchronisation nécessitent que les fichiers transitent via un serveur tiers, BitTorrent a opté pour une autre méthode : le P2P. Une connexion sécurisée est établie entre deux machines avec un chiffrement en AES-256. Ce dispositif présente plusieurs avantages. D'une part, les transferts seraient, selon la société, jusqu'à seize fois plus rapides qu'avec une solution classique : un document mis à jour ne sera pas entièrement transféré, seuls les octets portant sur les modifications effectuées seront synchronisés. D'autre part, puisqu'il n'y a pas de serveur tiers, il n'y a pas de quantité de stockage plafonnée, ni de limite de taille de fichiers. Le quota sera limité par la capacité du disque dur. Enfin, les transferts étant directement effectués d'une machine à l'autre, la sécurité s'en trouve augmentée.

Pas de serveur, signifie qu'il n'y a pas de compte utilisateur et donc pas de mots de passe potentiellement récupérés par un tiers. Lorsque le client est installé sur une machine, l'utilisateur est d'emblée invité à sélectionner des dossiers locaux dont le contenu sera accessible à distance. Il sera par exemple possible d'en sélectionner un pour ses documents, un autre pour ses photos, un autre pour les fichiers partagés... Le client de synchronisation dispose d'un mécanisme capable d'associer un autre ordinateur. Une clé de caractères alphanumériques sera générée et devra être saisie sur ce second appareil. Pour les smartphones ou les tablettes, elle sera sous la forme d'un code QR à scanner. Les dossiers sélectionnés seront alors consultables sur chaque appareil.

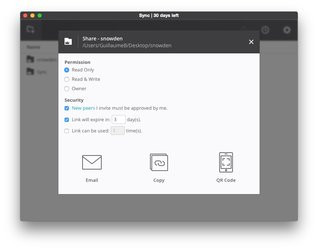

BitTorrent Sync dispose d'options de partage avancées pour les répertoires en générant un lien. L'utilisateur peut configurer les droits de lecture et d'écriture et déterminer une expiration du lien après un certain nombre de jours ou de clics.

Le service a toutefois quelques inconvénients inhérents à son mode de fonctionnement direct : seuls les dossiers des appareils allumés seront accessibles. Pour cette raison, la communauté de développeurs a effectué des portages de BitTorrent Sync sur certains NAS comme ceux de Synology. Par ailleurs, la suppression d'un fichier par erreur ne pourra être annulée. Enfin, puisqu'il n'y a pas de serveurs, il n'y a pas de versioning.

Une messagerie instantanée chiffrée

La messagerie instantanée n'échappe pas aux dispositifs de surveillance. L'on sait par exemple que, par le passé, le logiciel Skype disposait de filtres en Chine pour censurer certains termes, et embarquait des outils que les autorités exploitaient pour épier les internautes d'un peu plus près. A l'instar des emails aujourd'hui, il n'est pas totalement exclu que les échanges puissent un jour permettre d'afficher de la publicité davantage ciblée.Le protocole OTR

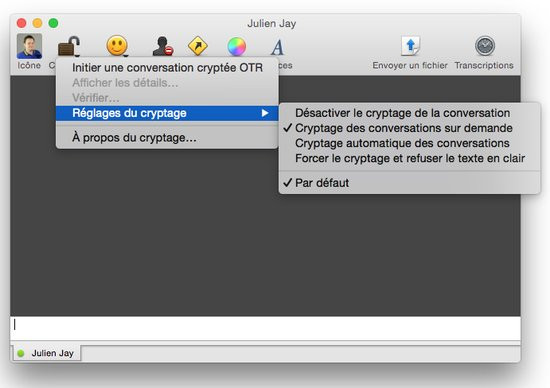

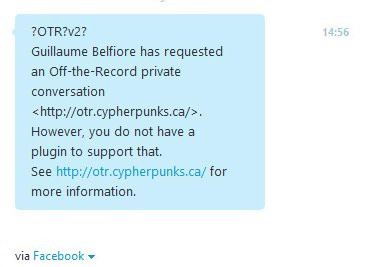

Si le courrier peut être protégé par PGP, la messagerie instantanée est pour sa part sécurisée par le protocole OTR (Off the record). OTR combine un algorithme de clés symétriques AES, le protocole d'échange de clés Diffie-Hellman et de la fonction de hachage SHA-1. Notons également que la confidentialité est persistante, ce qui signifie qu'en cas de perte du mot de passe, les conversations précédentes ne seront pas compromises.Le protocole OTR est soit implémenté par défaut au sein des solutions de messagerie instantanée, soit disponible sous la forme d'un plugin. On le retrouve nativement intégré au sein d'Adium, IM+, Kopete, Profanity ou Cryptocat. Les logiciels Pidgin, Miranda ou Trillian disposent quant à eux d'une extension dédiée.

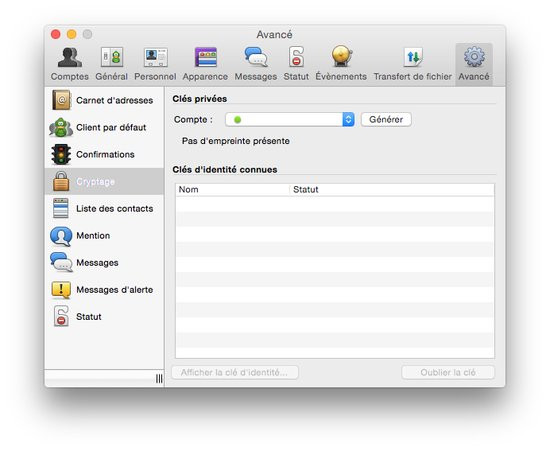

Activer OTR au sein d'Adium

Pour activer le chiffrement des messages dans le logiciel Adium, destiné aux utilisateurs d'OS X, il suffira de se rendre dans les paramètres du logiciel. Sélectionnez la section titrée Avancé, puis Cryptage. Vous serez ensuite invité à générer une empreinte, laquelle est unique. Celle-ci est associée à un compte de messagerie spécifique et certifie votre identité.

Si elle n'est pas présente sur la fenêtre de conversation, il est possible d'ajouter l'icône cadenas en cliquant droit sur la barre d'outils. Il faudra fermer celle-ci pour amorcer le chiffrement.

La couche de sécurité peut être appliquée à n'importe quel réseau, qu'il s'agisse de GTalk, Facebook Messenger, Yahoo! Messenger, XMPP ou AIM. Toutefois, il faudra que l'interlocuteur dispose d'un client de messagerie compatible avec OTR. Dans le cas contraire, un message l'invitera à en récupérer un.

Télécharger Off-The-Record Messaging

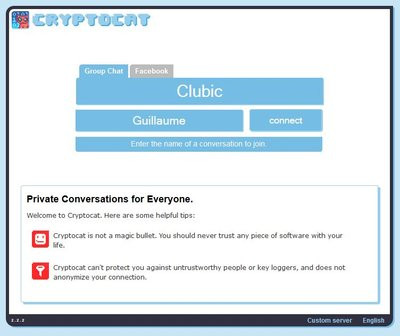

Cryptocat : le chiffrement OTR multiplateforme

Le développeur Nadim Kobeissi souhaite lutter contre les pratiques de censure et offrir une messagerie à la fois simple d'usage mais surtout sécurisée. L'homme aurait d'ailleurs été interrogé par le département de la sécurité intérieure à la frontière des États-Unis au sujet de son service.Après avoir reçu plusieurs rapports de bugs, M. Kobeissi a optimisé l'intégration d'OTR et renforcé la sécurité de son service, qui a notamment reçu l'approbation de l'Electronic Frontier Foundation. CryptoCat est disponible sous la forme d'une extension pour les navigateurs Google Chrome, Firefox, Safari et Opera. Notons également des applications dédiées pour OS X et iPhone.

Outre l'échange de messages texte chiffrés classiques, CryptoCat prend en charge les conversations de groupe, permet d'envoyer des fichiers et des photos, et de se connecter à son compte Facebook pour retrouver sa liste de contacts.

Cependant, CrytoCat n'anonymise pas les utilisateurs. Bien que chiffrées, les activités sur les comptes pourront toujours être observées. Aussi, l'adresse IP ne sera pas masquée. Il faudra alors passer par le réseau Tor. Sur son site officiel, le développeur ajoute que les keyloggers seront en mesure d'enregistrer chacune des frappes du clavier avant que les conversations ne soient chiffrées.

Télécharger l'application/extension Cryptocat pour Firefox et Chrome

Bleep : une messagerie instantanée décentralisée via P2P

En parallèle de son outil de transfert de fichiers, la société BitTorrent édite l'application de messagerie instantanée Bleep, actuellement disponible en version alpha sur Windows, OS X et Android. Le principe est le même : s'affranchir d'un serveur tiers pour une meilleure garantie de sa vie privée.

Tous les messages envoyés via Bleep seront chiffrés et uniquement stockés sur le terminal de l'utilisateur. Le transfert sera effectué en pair-à-pair. Puisqu'il n'y a pas de serveur tiers, il n'y a aucune archive des échanges et donc pas de mise sur écoute. Mais cela signifie aussi qu'il n'y a pas de stockage temporaire faisant office de zone tampon afin d'acheminer plus tard un message vers un contact déconnecté. A la réception d'un message, ce dernier sera envoyé sur l'ensemble des terminaux rattachés. Bleep propose également d'effectuer des appels vocaux.

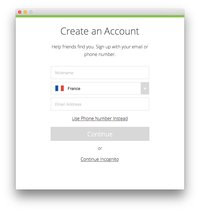

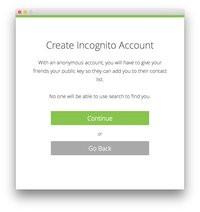

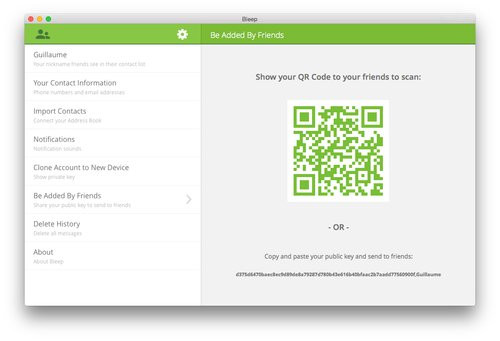

Il existe plusieurs manières d'utiliser Bleep. La première invite à mentionner un pseudo et une adresse email afin de pouvoir figurer au sein d'un répertoire global d'utilisateurs. La seconde propose d'utiliser un numéro de téléphone. Enfin, la dernière méthode consiste se connecter de manière incognito, simplement en mentionnant l'identifiant de son choix. Dans les paramètres de l'application, l'utilisateur retrouvera alors sa clé publique à partager avec ses contacts, ou un code QR pour les détenteurs d'un smartphone Android.

Télécharger BitTorrent Bleep Windows, OS X et Android

Sécuriser sa session de surf

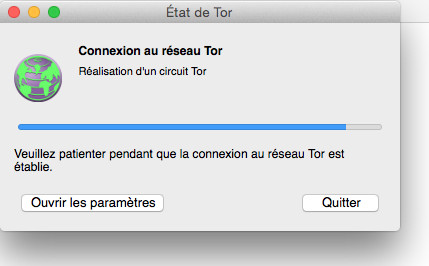

Tor : le routeur oignon

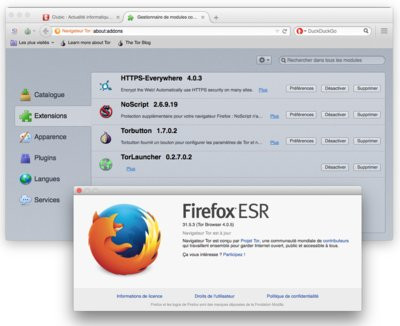

Les travaux menés autour du projet Tor représentent aujourd'hui la manière la plus efficace pour surfer de manière anonyme. Pour éviter d'être identifié ou géolocalisé, avec une adresse IP par exemple, Tor sécurise les flux TCP en répartissant chacune des transactions sur un réseau de serveurs distribués. Le trafic est chiffré avec un jeu de clés privées/publiques. Les paquets seront transférés sur un circuit constitué de plusieurs nœuds (serveurs), lesquels apporteront chacun leur couche de sécurité. Ces diverses couches sont imagées par la structure d'un oignon.Tor Browser : une version de Firefox pensée pour la vie privée

L'équipe de Tor a développé plusieurs outils, notamment le Tor Browser. Ce dernier s'articule sur Firefox ESR (Extended Support Release), actuellement en version 31.5.3, initialement prévu pour être déployé en entreprises. Cette édition de Firefox embarque d'emblée plusieurs extensions, dont le TorLauncher, qui permet d'établir d'emblée une connexion sécurisé au réseau Tor. Le TorButton propose de gérer rapidement les données privées de l'internaute. Il sera par exemple possible de créer directement une nouvelle session, d'analyser les cookies ou de configurer les paramètres d'un proxy.

Tor Browser embarque aussi l'extension HTTPS Everywhere développée par l'EFF. Celle-ci assure une connexion sécurisée à certains sites Internet via le protocole HTTPS même lorsque cette option n'est pas activée par défaut sur leurs serveurs. HTTPS combine la connexion HTTP à une couche de chiffrement SSL ou TLS. Concrètement, l'internaute peut vérifier l'identité du site Internet grâce à un certificat d'authenticité. Ce dernier assure l'intégrité et la confidentialité des données transitant entre sa machine et les serveurs d'un site Internet tiers.

Notons enfin l'extension NoScript qui n'autorise l'exécution de JavaScript et de Java que sur des sites de confiance. Cela permet d'éviter une attaque de type Cross Scripting lorsqu'un script malveillant a été implémenté dans une page Web, mais aussi de bloquer les éventuels pixels de tracking reçu par email par exemple.

A la fin de la session de surf, l'historique de navigation ainsi que le cache seront automatiquement supprimés. Les favoris, eux, seront conservés.

Epic Privacy Browser : un rempart contre les trackers

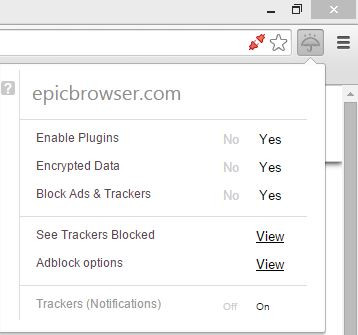

La jeune pousse Hidden Reflex se spécialise dans les outils dédiés à la protection de la vie privée. Celle-ci a développé Epic Privacy Browser, un fork de Chromium intégrant directement plusieurs modifications.

Si Google Chrome propose d'ouvrir ponctuellement une fenêtre en mode de navigation privée, avec Epic, l'option est activée par défaut et ne peut être supprimée. Cela signifie que l'historique de navigation ou les cookies ne sont jamais conservés. On pourra toutefois enregistrer les mots de passe et identifiants.

Epic embarque par défaut plusieurs fonctionnalités : AdBlock, un bloqueur de trackers, un proxy capable de masquer son adresse IP et une option pour chiffrer les données. L'équipe propose également un mécanisme capable de passer au crible les données des autres navigateurs installés sur la machine de l'utilisateur, afin d'y déceler les cookies conçus pour collecter des données personnelles.

Sur la page de démarrage, un compteur affiche le nombre d'éléments bloqués. Notons aussi un moteur de recherche accessible depuis epicsearch.in, lequel est paramétré par défaut et l'unique option disponible. Les requêtes sont transmises via HTTPS (avec PFS) et routées via un proxy pour masquer l'adresse IP. La nature des requêtes, sans autres informations, est retournée à Yandex.

A droite de la barre d'adresse, une icône permettra d'activer ou non certaines options, notamment les plugins de type Flash Player ou le blocage des trackers publicitaires.

Conclusion

Si la vie privée des internautes est de plus en plus menacée, les outils visant à la protéger se multiplient et deviennent plus accessibles. Du courrier électronique au partage de fichiers, en passant par la messagerie instantanée ou le surf sur la Toile, toutes ces opérations basiques peuvent être réalisées de manière sécurisée.A cette liste non exhaustive, nous aurions pu en rajouter plusieurs autres tout aussi bons, notamment le moteur de recherche DuckDuckGo, centré lui aussi sur la vie privée de l'utilisateur et disposant d'une mise en page des résultats plutôt réussie. Ou encore la distribution GNU/Linux Tails conçue pour être exécutée à partir d'une clé USB et intégrant divers outils tels pour accéder aux réseaux Tor ou I2P, pour chiffrer ses emails avec OpenPGP, surfer sur la Toile avec HTTPS Everywhere et discuter via le protocole OTR.

Bien entendu, tous ces outils seront vains si l'internaute n'est pas sensibilisé à la question de la confidentialité et continue par exemple à diffuser publiquement textes, photos et/ou vidéos personnelles sur divers réseaux communautaires.

Télécharger Tor Browser pour Windows.