L'entreprise spécialiste de la cybersécurité, Proofpoint, note une exceptionnelle augmentation des attaques d'applications cloud qui touche essentiellement les entreprises.

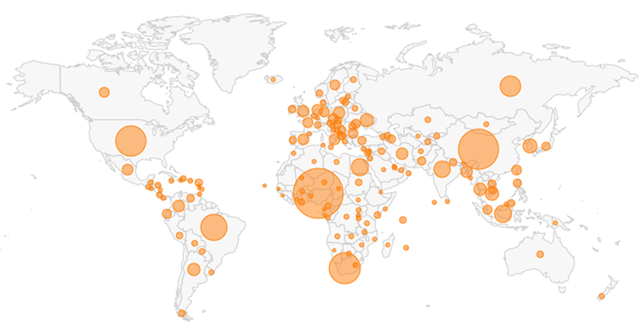

Proofpoint a livré, le 14 mars, les résultats de sa recherche sur les attaques d'applications cloud. La société a examiné plus de 100 000 attaques ciblant les entreprises du monde entier entre septembre 2018 et février 2019. Elle note que ces dernières ont progressé de 65% sur la période. On peut justifier cela par une utilisation de plus en plus massive du cloud qui attire mécaniquement les cybercriminels.

Microsoft Office 365, outil de choix des cybercriminels

Sur les résultats de ces six derniers mois, Proofpoint nous indique que 40% des attaques d'applications cloud proviennent d'adresses IP situées au Nigeria. La Chine arrive en seconde position avec 26% des attaques.Les attaques prennent plusieurs formes et peuvent utiliser des techniques par force brute basées sur l'intelligence, avec le piratage des mots de passe, mais aussi du phishing qui vient inciter les victimes à cliquer et à révéler les informations d'authentification. Ensuite, il devient aisé pour les hackers de pénétrer dans les applications cloud, parmi lesquelles Microsoft Office 365 et Google G Suite.

La Chine, spécialiste des attaques par force brute, le Nigeria roi du phishing

Dans le détail, les attaques par force brute proviennent majoritairement de Chine (53%), du Brésil (39%) et des États-Unis (31%). Elles se produisent lorsque des cybercriminels souhaitent obtenir des informations d'identification habituelles. Plus d'un quart des utilisateurs d'Office 365 ont constaté l'ouverture d'une session sans autorisation, et 60% ont été ciblés.Les attaques par phishing, elles, proviennent essentiellement du Nigeria (63%), d'Afrique du Sud (21%) et des États-Unis (11%),via les VPN. Pour y parvenir, les hackers modifient les protocoles de redirection de courriers électroniques ou mettent en place des délégations d'emails pour maintenir l'accès. Les VPN leur permettent de contourner l'accès et l'authentification basée sur la géolocalisation.

Des hackers qui gagnent en sophistication

Si la démarche est un succès, les cybercriminels vont encore plus loin dans le réseau des entreprises en se faufilant au sein de leur système par le prisme de messages internes de phishing. Cela permet bien souvent d'acheminer des fonds en toute illégalité, et les entreprises ne peuvent que constater les dégâts.« Les entreprises continuant de déplacer leurs applications critiques vers le cloud, les cybercriminels tirent parti des protocoles existants qui rendent les utilisateurs vulnérables lorsqu'ils utilisent des applications cloud », précise Ryan Kalember, vice-président exécutif de la stratégie de cybersécurité chez Proofpoint. À mesure que les technologies progressent, les attaquants gagnent en sophistication et en portée. Cela devrait motiver davantage les entreprises à notamment sensibiliser leurs salariés sur les réflexes et les comportements à adopter en cas de doute.

Proofpoint indique que le secteur de l'éducation est particulièrement prisé, les étudiants devenant de réelles cibles vulnérables de par leur mobilité.